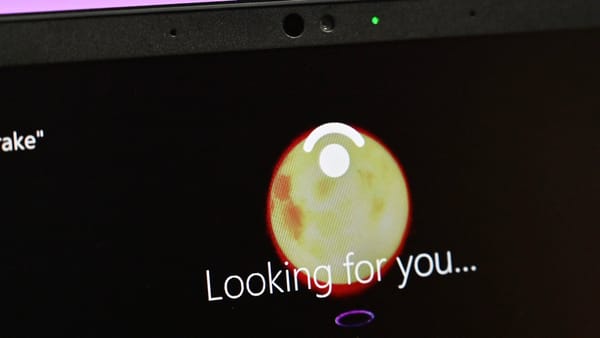

На недавно завершившейся конференции DEF CON специалисты представили новый инструмент под названием Shwmae, основное предназначение которого заключается в обходе защиты системы Windows Hello — биометрической системы идентификации, созданной корпорацией Microsoft. Этот инструмент рассчитан для пользователей, имеющих привилегированный доступ в целевой системе.

Основной особенностью инструмента Shwmae является возможность его использования для обхода защиты Windows Hello дистанционно, то есть без физического взаимодействия с пользовательским устройством. Если такой инструмент попадёт в руки хакеров, они смогут извлекать и использовать ключи и другую защищённую информацию, что в обычных условиях было бы невозможно.

Без указания дополнительных параметров инструмент по умолчанию функционирует в режиме перечисления, предоставляя специфические возможности для проведения кибератаки на целевую систему. В этом режиме инструмент демонстрирует перечень всех доступных контейнеров Windows Hello, а затем для каждого отдельного контейнера предоставляет список всех зарегистрированных ключей и средств защиты системы. Если на целевом компьютере отсутствует модуль TPM, инструмент создаёт хеш пин-кода, который затем можно попробовать взломать в режиме оффлайн с применением инструмента Hashcat.

Кроме того, с помощью Shwmae происходит автоматическая расшифровка биометрического протектора, связанного с системой распознавания лиц и отпечатков пальцев, что делает всю систему Windows Hello особенно уязвимой для кибератак. При этом другие протекторы, такие как PIN и Recovery, требуют дополнительных усилий для расшифровки, что делает инструмент Shwmae крайне опасным в руках высококвалифицированных хакеров.

Инструмент также может взаимодействовать с PRT (PrimaryRefresh Token). С его помощью возможно генерировать и обновлять PRT, используя зарегистрированные в Windows Hello ключи. Например, если в атакуемой организации используется облачная доверительная аутентификация, с помощью Shwmae можно расшифровать Cloud TGT (TicketGranting Ticket), что предоставляет киберпреступникам возможность аутентифицироваться в целевой IT-инфраструктуре с правами пользователя, получая широкие возможности для проведения последующих кибератак на различные внутренние ресурсы.

Ещё по теме: