Исследователи безопасности разработали атаку, которая заставляет браузер Safari передавать пароли, содержимое сообщений Gmail и другие конфиденциальные данные, используя уязвимость в процессорах A- и M-серий, на которых работают современные устройства под управлением iOS и macOS.

Атака под названием iLeakage, как назвали её исследователи, практична и требует минимальных ресурсов для реализации. Тем не менее, она предполагает обширный реверс-инжиниринг аппаратного обеспечения и значительный опыт эксплуатации уязвимостей, что позволяют получить информацию, основываясь на сигналах, оставленных в электромагнитных излучениях, кэшах данных или других проявлениях системы, на которую направлена атака.

Эксплуатация WebKit на чипах от Apple

Исследователи реализовали iLeakage в виде веб-сайта. При посещении уязвимого устройства под управлением macOS или iOS сайт с помощью JavaScript скрытно открывает отдельный веб-сайт по выбору злоумышленника и извлекает содержимое, отображаемое во всплывающем окне.

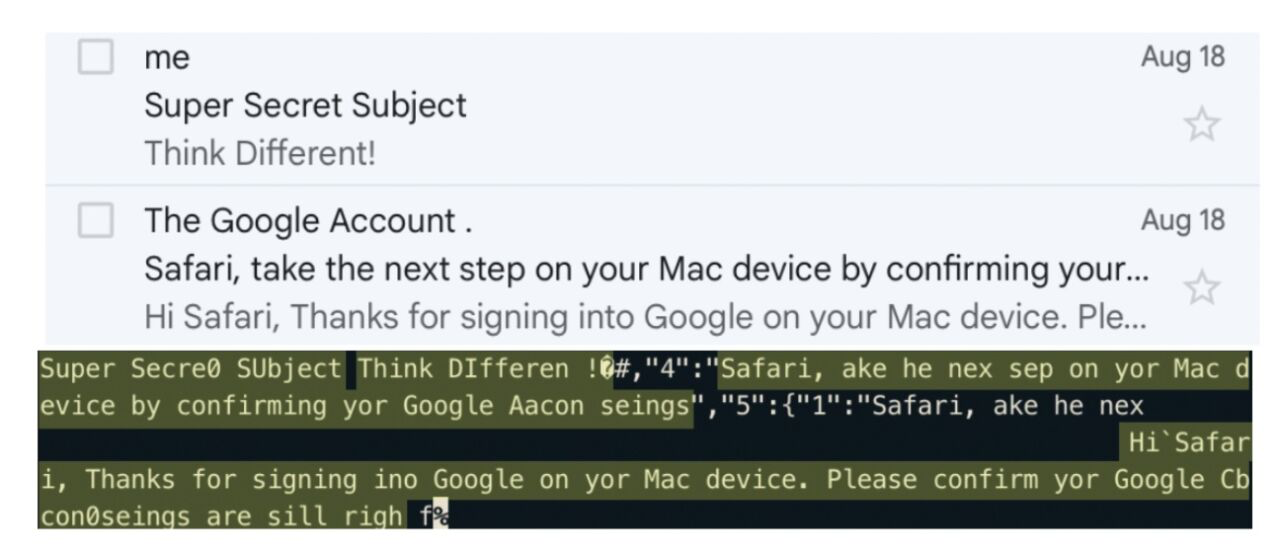

Исследователи успешно использовали iLeakage для восстановления истории просмотров YouTube, содержимого почтового ящика Gmail, когда пользователь вошёл в систему, и пароля в процессе его автоматического заполнения менеджером учётных данных. После посещения сайта iLeakage требуется около пяти минут для составления профиля целевой машины.

«Мы показываем, как злоумышленник может заставить Safari отобразить произвольную веб-страницу, а затем восстановить содержащуюся в ней конфиденциальную информацию с помощью поспекулятивного процесса», – написали исследователи на сайте.

«В частности, мы показываем, как Safari позволяет вредоносной веб-странице восстанавливать конфиденциальную информацию из популярных сервисов, таких как содержимое почтового ящика Gmail. Наконец, мы демонстрируем возможность восстановления паролей в случае их автозаполнения менеджерами учётных данных».

Если на компьютерах Mac iLeakage работает только в браузере Safari, то iPhone и iPad могут быть атакованы при работе с любым браузером, поскольку все они основаны на движке WebKit. Представитель Apple заявил, что iLeakage продвигает понимание, что компания знает об этой уязвимости и планирует устранить её в ближайшем обновлении программного обеспечения.

Уникальные атрибуты WebKit являются одним из важнейших компонентов атаки. Другой составляющей является конструкция процессоров A- и M-серий первого поколения, предназначенных для устройств на базе iOS и macOS соответственно. Оба чипа содержат средства защиты от атак, но слабые места в способах реализации этих защит в итоге позволили iLeakage одержать верх над ними.

Стоит ли бояться?

Для того чтобы атака сработала, уязвимый компьютер должен сначала посетить сайт iLeakage. Для атак, связанных с YouTube, Gmail или другими специфическими веб-приложениями, пользователь должен войти в свою учётную запись в то время, когда открыт атакующий сайт.

Как уже отмечалось выше, атакующий сайт должен потратить около пяти минут на зондирование посещаемого устройства. Затем, используя JavaScript-метод, iLeakage может заставить браузер открыть любой другой сайт и начать перехват определённых данных со скоростью от 24 до 34 бит в секунду.

iLeakage – это практическая атака, для осуществления которой требуются лишь минимальные физические ресурсы. Самая большая сложность - и она значительна – заключается в высоком уровне технической экспертизы. Злоумышленник должен не только иметь многолетний опыт эксплуатации уязвимостей в целом, но и полностью перепрошить чипы A- и M-серий, чтобы получить представление об имеющемся в них уязвимости. Нет никаких признаков того, что эта угроза когда-либо была обнаружена ранее, не говоря уже о том, что она активно эксплуатировалась.

Это означает, что вероятность использования данной уязвимости в реальных атаках в ближайшее время крайне мала, если не близка к нулю. Скорее всего, запланированное компанией Apple исправление уязвимости будет реализовано задолго до того, как такая атака станет реальной.

Более подробную информацию, включая видеопримеры, можно посмотреть на специально созданном сайте исследователей.

Ещё по теме:

- С начала 2021 года в России были заблокированы 167 VPN-сервисов

- Apple может использовать Vision Pro для диагностики и лечения психических заболеваний

- Apple Watch добились «несомненного прогресса» в выявлении болезни Паркинсона