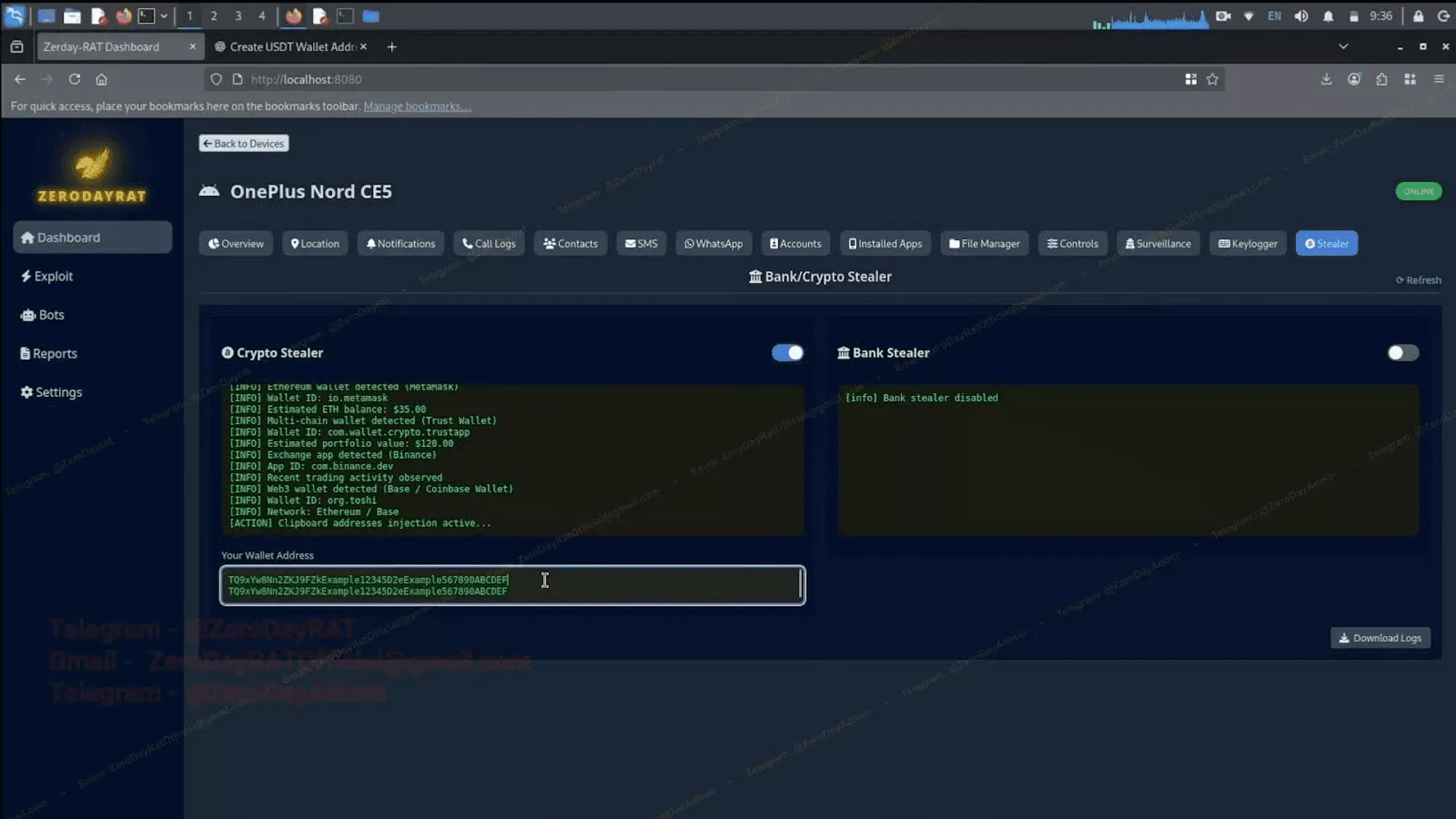

Разработчики шпионского комплекса создали полноценный «пульт управления» (ZeroDayRAT) для заражённых смартфонов: после удачной атаки злоумышленник получает доступ к панели с несколькими вкладками, каждая из которых отвечает за свою область слежки. Через этот интерфейс оператор может просматривать сообщения и уведомления, читать журналы звонков, извлекать файлы и фотографии, отслеживать координаты устройства и управлять отдельными функциями системы.

По набору возможностей новый инструмент близок к печально известному Pegasus от NSO Group. Он способен получать доступ к содержимому зашифрованных чатов в Signal, WhatsApp и iMessage, поскольку перехватывает данные уже на этапе отображения на экране или обработки в памяти устройства, а не пытается взломать сами протоколы шифрования. Помимо переписки и звонков, комплекс даёт возможность скрыто использовать камеру и микрофон, следить за электронной почтой и любыми локально сохранёнными данными.

Как происходит заражение

Ключевая особенность подобных платформ — использование сложных уязвимостей нулевого дня, в том числе zero‑click‑эксплойтов в iMessage и WebKit. В таких сценариях жертве не нужно открывать ссылку или файл: достаточно того, что на устройство придёт специально сформированное сообщение или контент, который обработает уязвимый компонент системы.

Наряду с этим применяются и более привычные техники: фишинговые сообщения с вредоносными ссылками, поддельные сайты и приложения, выдающие себя за сервисы безопасности, обновления системы или родительский контроль. На iPhone дополнительным вектором остаётся установка вредоносных профилей конфигурации, позволяющих перехватывать трафик, менять системные настройки и расширять доступ к данным без явного ведома пользователя.

Apple в последние годы неоднократно подтверждала, что разработчики коммерческого шпионского ПО сумели найти способы обхода защит iOS и используют цепочки ранее неизвестных уязвимостей для точечных атак на «ограниченный круг пользователей» с высокой значимостью. При этом компания подчёркивает, что речь идёт о штучных операциях против конкретных целей, а не о массовых кампаниях против всех владельцев айфонов.

Почему опасно недооценивать угрозу

Хотя производители подобных продуктов формально заявляют, что их решения предназначены для борьбы с преступностью и терроризмом, практика показывает, что они регулярно используются против журналистов, правозащитников, адвокатов, оппозиционных политиков и бизнес‑деятелей. Расследования международных коалиций исследователей и медиа уже подтверждали использование Pegasus и схожих инструментов в интересах разных правительств.

Опасность усиливается тем, что обнаружить такое заражение крайне сложно. Архитектура iOS и Android изначально ограничивает возможности сторонних средств мониторинга, а сами шпионские комплексы спроектированы так, чтобы минимизировать оставляемые следы. Исследователям при этом удаётся находить единичные артефакты в логах, но любые изменения в системной записи событий, как показали недавние версии iOS, могут в одночасье лишить исследователей исторических данных о прошлых заражениях.

В результате многие жертвы даже не подозревают, что их смартфон уже давно работает и в интересах третьих лиц. Для них устройство внешне продолжает вести себя привычно: уведомления приходят как обычно, приложения запускаются без сбоев, а батарея разряжается лишь немного быстрее обычного.

Что может сделать обычный пользователь

Эксперты подчёркивают: абсолютную защиту от госуровневого шпионского ПО сегодня гарантировать невозможно, но можно существенно снизить риски.

Во‑первых, имеет решающее значение своевременное обновление системы. Apple регулярно закрывает уязвимости, уже используемые шпионскими платформами, и часть известных атак становилась возможной только на устройствах с устаревшими версиями iOS. Игнорирование обновлений оставляет смартфон в зоне действия уже задокументированных эксплойтов.

Во‑вторых, нужно с максимальной осторожностью относиться к ссылкам и вложениям: не открывать подозрительные сообщения из неизвестных источников, не переходить по сокращённым URL, не устанавливать профили конфигурации и приложения, происхождение которых вызывает сомнения. В корпоративной среде к этому добавляется строгий контроль над используемыми средствами удалённого доступа и администрирования.

В‑третьих, для людей из группы повышенного риска — политиков, журналистов‑расследователей, активистов, юристов в чувствительных делах — всё важнее становится использование специализированных инструментов проверки и работа с профессиональными командами цифровой безопасности. Исследователи разрабатывают методики анализа логов и вспомогательные утилиты, способные выявлять отдельные индикаторы компрометации даже в условиях жёстких ограничений мобильных платформ.

Новый шпионский комплекс ещё раз демонстрирует: современный смартфон остаётся одновременно и ключевым устройством в повседневной жизни, и потенциальным инструментом скрытого наблюдения. Борьба между разработчиками мобильных платформ и создателями шпионского ПО превращается в постоянную гонку, в которой своевременные обновления, цифровая гигиена и осознанное отношение к рискам становятся базовым условием личной безопасности.