Исследователи безопасности поделились подробностями об устранённом уязвимом месте в операционной системе macOS, которое потенциально может быть использовано для запуска вредоносных приложений в обход мер безопасности Apple.

Уязвимость CVE-2022-32910 кроется во встроенной утилите архивации и «может привести к выполнению неподписанного и незарегистрированного приложения без отображения подсказок о безопасности для пользователя, используя специально созданный архив», — говорится в анализе компании Jamf, специализирующейся на вопросах управления устройствами Apple.

После раскрытия информации 31 мая 2022 года Apple устранила проблему в обновлениях macOS Big Sur 11.6.8 и Monterey 12.5, выпущенных 20 июля 2022 года. Технологический гигант, со своей стороны, также пересмотрел ранее выпущенные рекомендации по состоянию на 4 октября, добавив в них запись о найденной уязвимости.

Apple описала ошибку как логическую проблему, которая может позволить архивному файлу обойти проверку Gatekeeper, разработанную для обеспечения запуска на операционной системе только доверенного программного обеспечения.

Технология безопасности достигает этого путем проверки того, что загруженный пакет принадлежит легитимному разработчику и был сертифицирован Apple – т.е. получил одобрение, гарантирующее, что приложение не было подделано злоумышленниками.

«Gatekeeper также запрашивает одобрение пользователя перед первым запуском загруженного программного обеспечения, чтобы убедиться, что пользователь не был обманут и не запустил исполняемый код, который, по его мнению, был просто файлом данных», – отмечает Apple в своей документации.

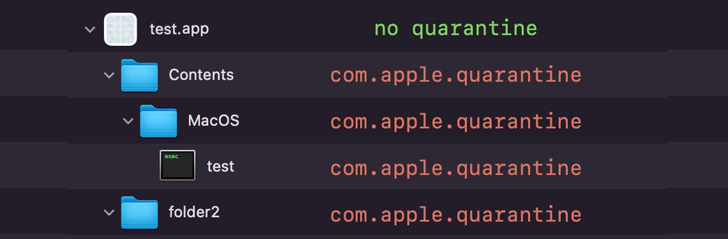

Стоит также отметить, что архивные файлы, загруженные из Интернета, помечаются расширенным атрибутом com.apple.quarantine, включая элементы внутри файла, чтобы инициировать проверку с помощью Gatekeeper перед выполнением.

Но в результате необычной ошибки, обнаруженной аналитиками из Jamf, утилита для архивации файлов не добавляет атрибут карантина к папке «при извлечении архива, содержащего два или более файлов, или папок в корневом каталоге».

Таким образом, создавая архивный файл с расширением exploit.app.zip, приложение приводит к ситуации, когда в результате разархивации создаётся папка с названием exploit.app, но при этом отсутствует атрибут карантина.

Это приложение «обходит все проверки Gatekeeper, позволяя выполнить незарегистрированный и/или неподписанный двоичный файл», — заявил исследователь Jamf Фердус Салджуки, обнаруживший уязвимость. Apple сообщила, что устранила уязвимость с помощью усовершенствованных проверок.

Результаты исследования появились более чем через полгода после того, как Apple устранила аналогичную уязвимость в macOS Catalina, Big Sur 11.6.5 и Monterey 12.3 (CVE-2022-22616), которая позволяла вредоносному ZIP-архиву обойти проверки Gatekeeper.

Ещё по теме: