Северокорейские хакеры маскируют вредоносное ПО в безобидных на первый взгляд приложениях для macOS, используя сложный код для обхода проверок безопасности и атаки на ничего не подозревающих пользователей.

Исследователи компании Jamf Threat Labs обнаружили вредоносное ПО, встроенное в приложения для macOS, которые на первый взгляд выглядят безобидно. Используя популярный инструмент для создания приложений Flutter, злоумышленники создали приложения, которые обошли типичные меры безопасности.

Flutter, разработанный Google, стал излюбленным инструментом для создания приложений, которые отлично работают в macOS, iOS и Android. Его кодовая база позволяет разработчикам создавать приложение которое будет выглядеть единообразно на всех платформах.

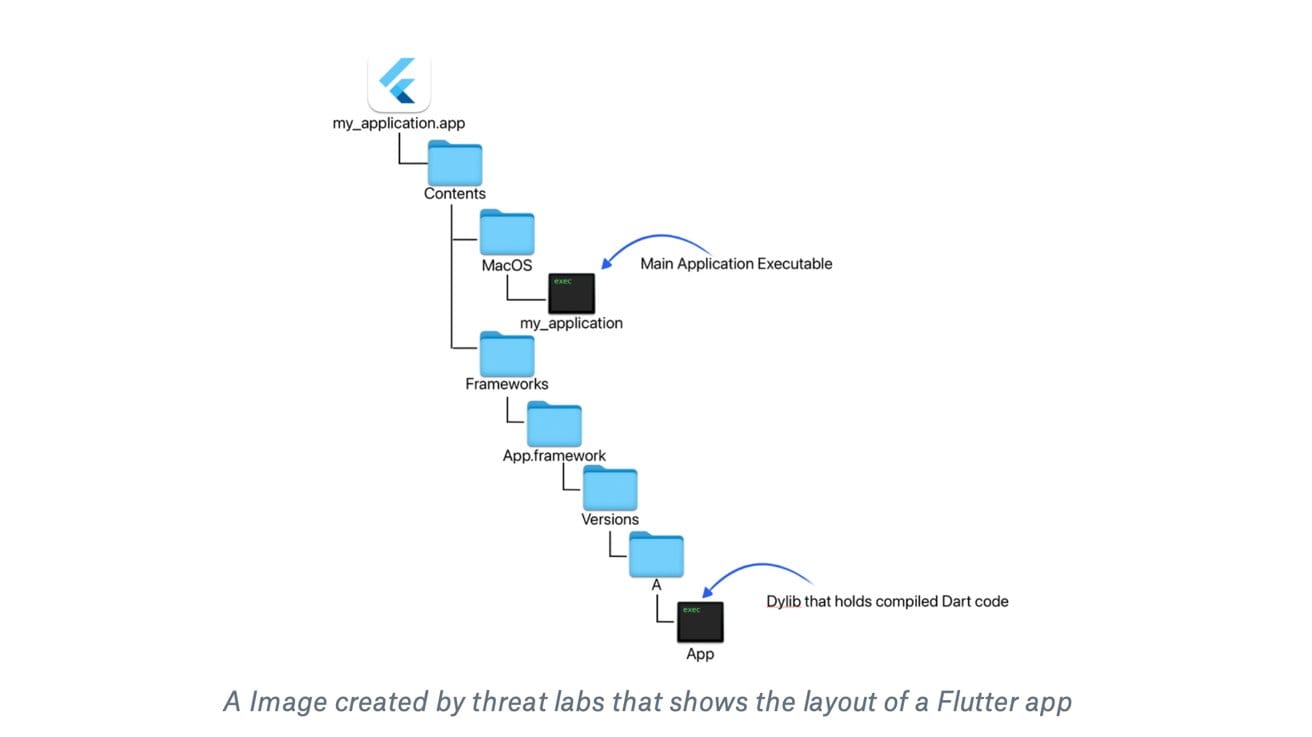

Но его уникальная настройка также может усложнить работу – особенно при обнаружении скрытого кода. В типичном приложении Flutter основной код (написанный на языке Dart) упаковывается в файл «dylib» – динамическую библиотеку, которая затем загружается движком Flutter.

Несмотря на то, что такой тип структуры кода отлично подходит для функциональности, он, естественно, маскирует код, делая его более сложным для проверки. Хакеры воспользовались этой особенностью, спрятав вредоносный код таким образом, что его трудно обнаружить.

Как работает атака на macOS с использованием Flutter

Jamf Threat Labs обнаружила три версии вредоносного ПО, каждая из которых была адаптирована под разные среды программирования - Flutter, Go и Python. Все три версии использовали схожие методы для связи с внешними серверами, предположительно находящимися под контролем Северной Кореи, для выполнения дополнительных вредоносных команд.

Вредоносная программа на основе Flutter была сосредоточена на фейковом приложении под названием «New Updates in Crypto Exchange». Приложение выглядело как простая игра.

Однако в его коде была спрятана функция, которая подключалась к домену, ранее связанному с северокорейскими кибероперациями. Эта функция позволяла приложению загружать дополнительные вредоносные скрипты, способные удалённо управлять заражённым Mac.

При этом вариант на Python выдавал себя за простой блокнот, подключался к подозрительному домену, загружал и запускал вредоносные сценарии AppleScript для удалённого управления компьютером жертвы.

AppleScript – это инструмент в macOS, который автоматизирует задачи и позволяет приложениям взаимодействовать между собой. Вредоносная программа использует AppleScript для удалённого управления устройством и выполнения таких действий, как перехват данных или установка вредоносного ПО. Примечательно, что вредоносные скрипты были написаны задом наперёд, чтобы избежать обнаружения.

Как защититься от вредоносного ПО для macOS на Flutter

Пока нет никаких признаков того, что эти приложения были использованы в реальной атаке, но, судя по всему, вредонос находится на стадии тестирования. Учитывая, что Северная Корея уже не раз атаковала финансовый сектор, под прицелом могут оказаться пользователи криптовалют и соответствующие компании.

Пользователям следует по возможности загружать приложения из Mac App Store, поскольку доступные там приложения проходят проверку на безопасность. Хотя процесс проверки не является панацеей, он снижает риск загрузки вредоносного программного обеспечения.

По умолчанию macOS позволяет пользователям загружать приложения только из App Store и от идентифицированных разработчиков – эта опиция доступна в разделе «Конфиденциальность и безопасность» в приложении «Настройки».

Ещё один важный шаг в обеспечении безопасности – регулярное обновление macOS и установленных приложений, поскольку Apple часто выпускает исправления для системы безопасности. Постоянное обновление устройств и приложений помогает защититься от вновь обнаруженных уязвимостей.

Наконец, с осторожностью относитесь к приложениям, связанным с криптовалютами, поскольку хакеры часто используют их поддельные версии. Приложения, обещающие быструю прибыль, или схемы, «звучащие слишком хорошо, чтобы быть правдой», могут нести в себе скрытые риски.

Ещё по теме:

- Turnip Boy Robs a Bank стала доступна для предзаказа на iOS и Android

- Очки AirCaps помогут людям с нарушениями слуха понять речь окружающих

- Китайский разработчик подал в суд на Apple из-за удаления приложения из App Store