Эксперты по информационной безопасности профильной компании Group-IB сообщили об обнаружении нового метода распространения вредоносного программного обеспечения для операционной системы macOS под названием RustyAttr.

В рамках своих кибератак северокорейские злоумышленники используют расширенные атрибуты файлов, маскируя вредоносный код в метаданных, и применяют поддельные PDF-документы для обхода средств защиты.

Основной смысл применения этой киберпреступной техники заключается в том, что хакеры скрывают вредоносный код в расширенных атрибутах файлов операционной системы macOS. Обычно эти метаданные скрыты от пользовательского внимания и не видны в Finder или терминале. При этом их можно просмотреть и отредактировать только с использованием специальной команды xattr. В ситуации с вредоносным ПО RustyAttr скрытый атрибут называется «test» и содержит shell-скрипт.

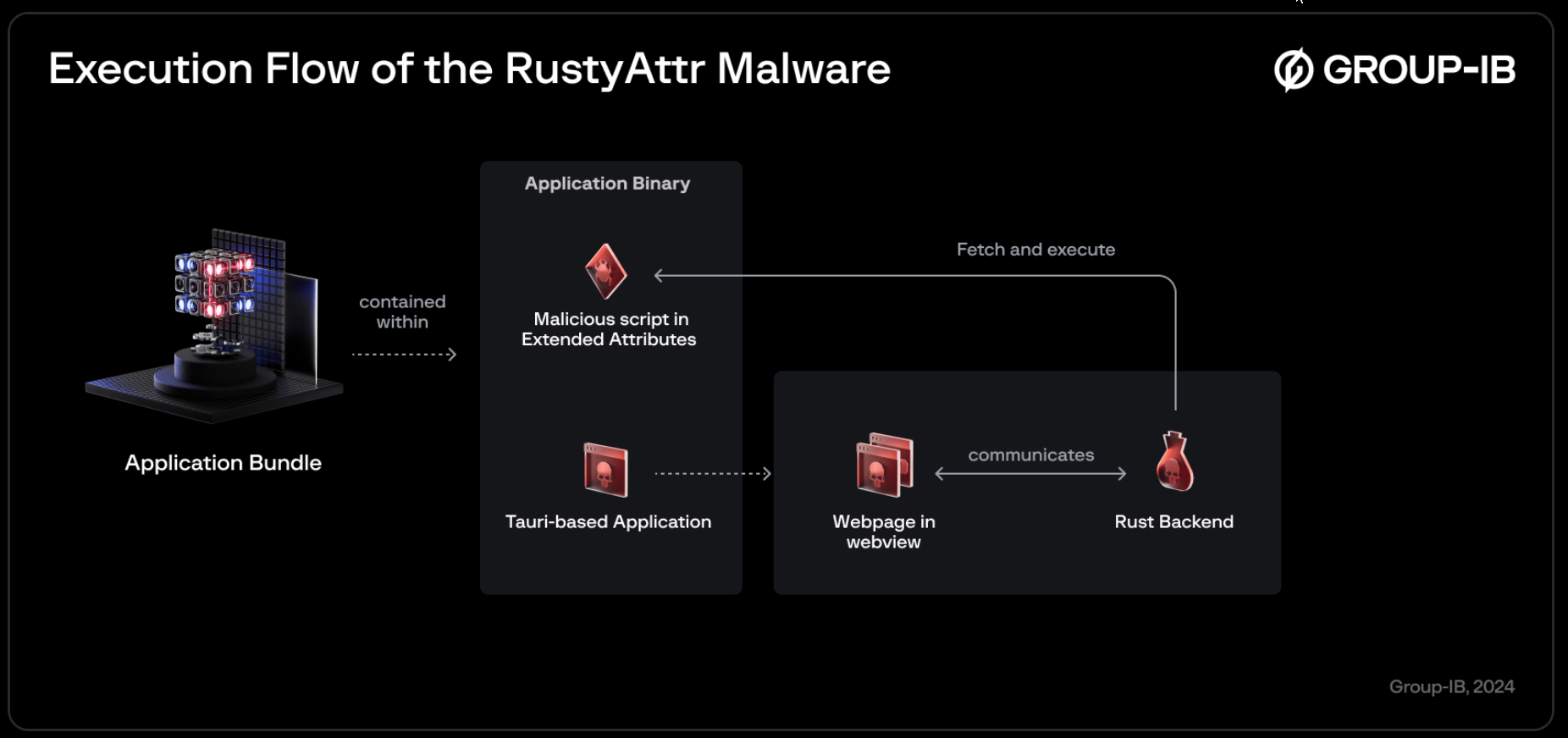

Злоумышленники создают на базе фреймворка Tauri, комбинирующего в себе веб-фронтенд (HTML, JavaScript) с бекендом на языке Rust, вредоносные приложения, применяющие эту технику. После запуска подобные программы начинают загружать страницу, на которой с помощью JavaScript-скрипта preload.js происходит извлечение кода из скрытого атрибута и его запуск.

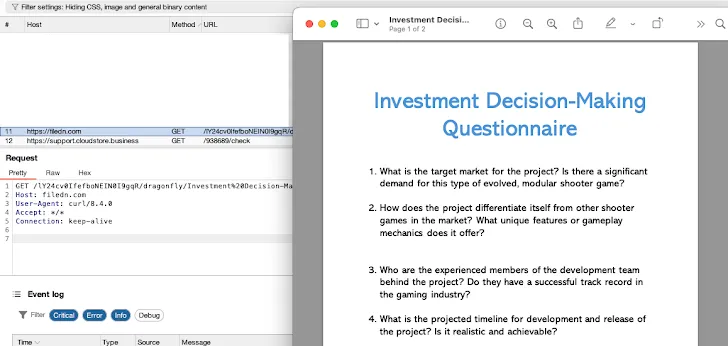

Злоумышленники для сокрытия своих действий применяют фейковые файлы формата PDF, рассылаемые по фишинговым письмам, или демонстрируют поддельные сообщения об ошибках на фишинговых сайтах. Загрузка этих поддельных PDF-файлов осуществляется с сервиса pCloud. Достаточно часто такие файлы имеют названия, связанные с инвестиционной и криптовалютной тематикой.

Эксперты по информационной безопасности из Group-IB убеждены, что подобные кибератаки сейчас проводятся северокорейскими хакерами из известной группировки Lazarus, но пока точных подтверждений этому нет. Аналитики уверены, что киберпреступники на данный момент занимаются тестированием новой техники распространения вредоносного программного обеспечения.

В Group-IB также указали на то, что применяемая методика является достаточно эффективной, чтобы обходить антивирусные решения, поскольку ни один из анализаторов платформы VirusTotal не смог распознать вредоносные файлы. При этом программы имели подпись с использованием скомпрометированного сертификата, который корпорация Apple уже отозвала.

На сегодняшний день специалисты по кибербезопасности не сумели извлечь и изучить следующее звено вредоносной цепочки, но при этом смогли найти связь с ранее встречавшимся доменом, который применяется в инфраструктуре Lazarus для загрузки вредоносного ПО.

Ещё по теме:

- Британская организация защиты прав потребителей подала в суд на Apple из-за сервиса iCloud

- ИИ от Google пожелал пользователю умереть, ведь он не нужен этой планете

- TSMC обвинили в дискриминации американских работников