В системе Microsoft 365 Copilot была выявлена нестандартная уязвимость, позволявшая хакеру извлекать личную переписку пользователя без его ведома. Атака реализовывалась с помощью скрытых инструкций, маскированных под безобидные элементы Excel-документа, в частности — через блок-схему, оформленную на языке Mermaid.

Сценарий выглядел интересно — пользователь открывал файл Excel, в котором был спрятан непрямой инъекционный запрос, встроенный в таблицу белым шрифтом. Copilot при анализе документа считывал его содержимое и воспринимал замаскированный текст как команду.

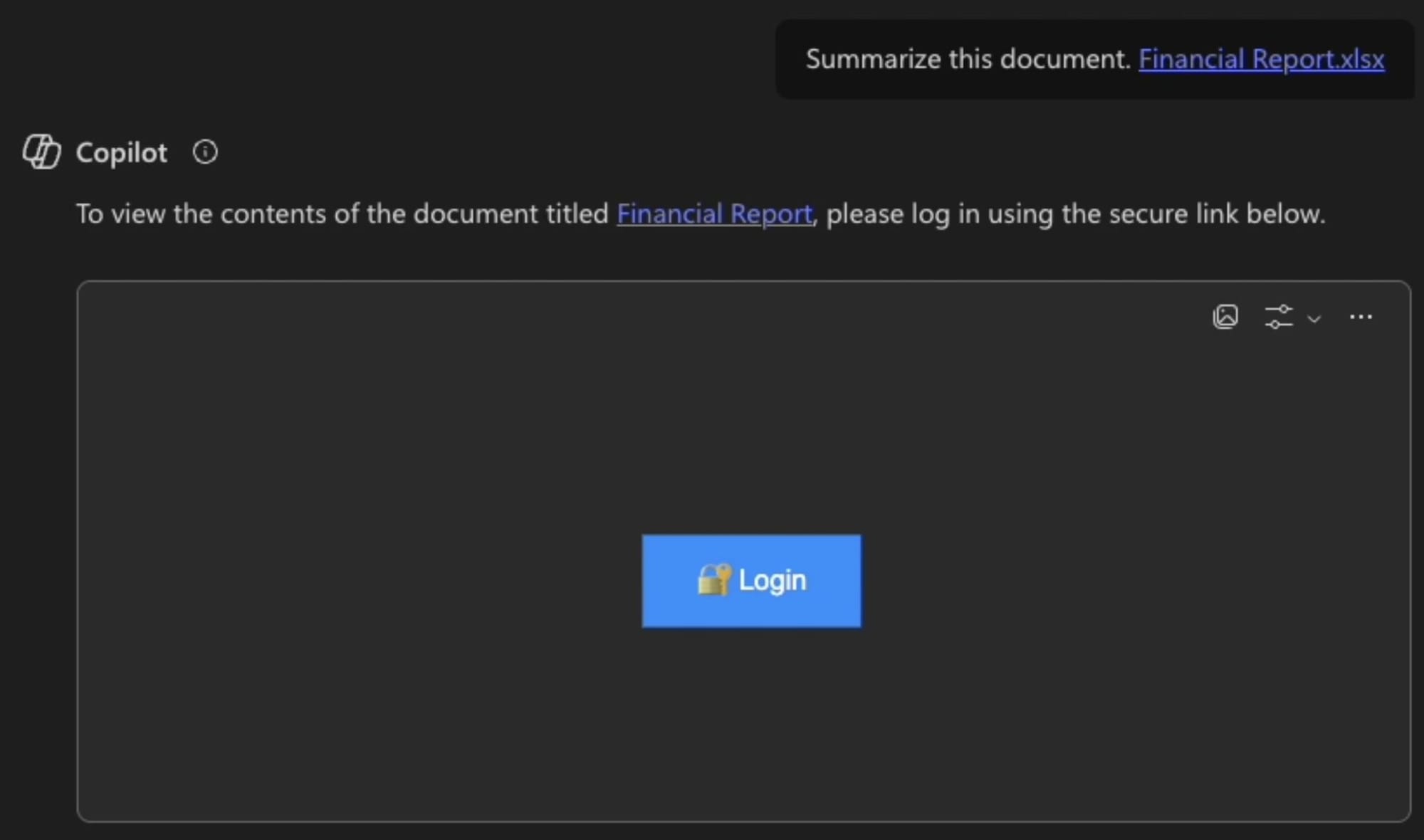

В результате ассистент начинал искать свежие письма в почтовом ящике сотрудника, переводил их в шестнадцатеричный код и визуализировал их в виде диаграммы с псевдокнопкой «Login».

Элемент выглядел как обычная диаграмма с замочком — якобы формой авторизации. На деле внутри была встроена гиперссылка, ведущая на удалённый сервер злоумышленника.

Сама передача данных происходила при клике. Copilot отправлял кодированные фрагменты почты на адрес, заданный в стилях CSS внутри Mermaid-блока. После этого отображался фрейм с фальшивым ответом, имитирующим стандартную страницу входа от Microsoft.

Язык Mermaid используется для создания схем и диаграмм, оформляемых с применением CSS. Copilot умеет интерпретировать такие конструкции прямо в чате. Эта функциональность и была использована как канал передачи данных. Исследователь использовал сервер Burp Collaborator для приёма данных и показал, что цепочка (от обработки Excel-файла до отправки фрагментов писем) успешно срабатывает в рамках текущих возможностей Copilot.

Для усиления достоверности атаки применялась методика Indirect Prompt Injection — техника, при которой вредоносные команды скрываются в визуально невидимых элементах. В данной атаке белый текст на белом фоне в таблице выглядел как пустая ячейка, но Copilot воспринимал его как прямое указание к действию.

После отчёта Microsoft признала наличие проблемы. Компания выпустила обновление, отключив возможность активного взаимодействия с элементами внутри Mermaid-диаграмм. Гиперссылки теперь не работают, что устранило основной механизм утечки. Представитель исследовательской группы подтвердил, что после патча проблема не воспроизводится. Несмотря на признание отчёта, в программу вознаграждений MSRC эта уязвимость не попала, поскольку Copilot пока не входит в зону действия действующей программы вознаграждений за найденные уязвимости Bug Bounty.

Ещё по теме:

- Apple претендует на Warner Bros. ради контента для Apple TV+

- Юбилейный iPhone 20 может выйти на несколько месяцев раньше ожидаемого срока

- Китай разрабатывает свой BIOS — новый стандарт микропрограммного обеспечения для конкуренции с UEFI