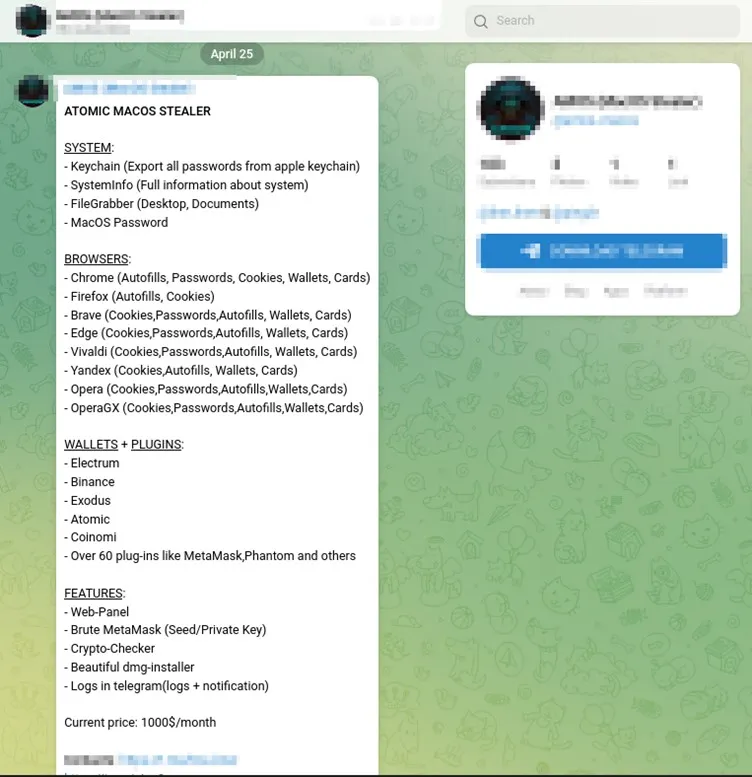

Создатели вирусов начали рекламировать в Telegram новый похититель информации для операционной системы macOS под названием Atomic macOS Stealer (или AMOS) ценой подписки $1000 в месяц, пополнив ряды таких программ, как MacStealer.

«Atomic macOS Stealer может украсть различные типы информации с машины жертвы, включая пароли из "Связки ключей", полную системную информацию, файлы с рабочего стола и папки документов, и даже пароль от macOS», – сообщают исследователи Cyble в своём техническом отчёте.

За такую высокую цену покупатели получают DMG-файл, содержащий 64-битную вредоносную программу на базе Go, предназначенную для атак на системы macOS и кражи паролей связок ключей, файлов из локальной файловой системы, паролей, cookies и кредитных карт, хранящихся в браузерах.

Вредоносная программа также пытается украсть данные из более чем 50 криптовалютных расширений, которые стали популярной целью для вредоносных программ, похищающих информацию.

За эту цену киберпреступники также получают готовую веб-панель для удобного управления жертвами, брутфорсер MetaMask, криптовалютный чекер, установщик dmg и возможность получать отчёты о кражах в Telegram.

Вредоносная программа была недавно замечена исследователем Trellix и специалистами Cyble labs, которые проанализировали образец Atomic и рассказали, что автор выпустил новую версию 25 апреля 2023 года, так что это активно развивающийся проект.

На момент написания статьи вредоносный dmg-файл практически не обнаруживается на VirusTotal, где только одна из 59 антивирусных систем отмечает его как вредоносный.

Покупатели сами отвечают за организацию каналов его распространения, которые могут включать фишинговые письма, вредоносные рассылки, сообщения в социальных сетях, мгновенные сообщения, вшитые торренты и многое другое.

Особенности Atomic

Atomic Stealer обладает обширным набором функций для кражи данных, предоставляя злоумышленникам широкие возможности для более глубокого проникновения в целевую систему.

После запуска вредоносного dmg-файла вредоносное ПО отображает поддельный запрос на получение системного пароля, что позволяет злоумышленнику получить повышенные привилегии на машине жертвы.

Это обязательное условие для получения доступа к конфиденциальной информации, но в будущем обновлении его можно будет использовать для изменения системных настроек или инсталляции дополнительных программ.

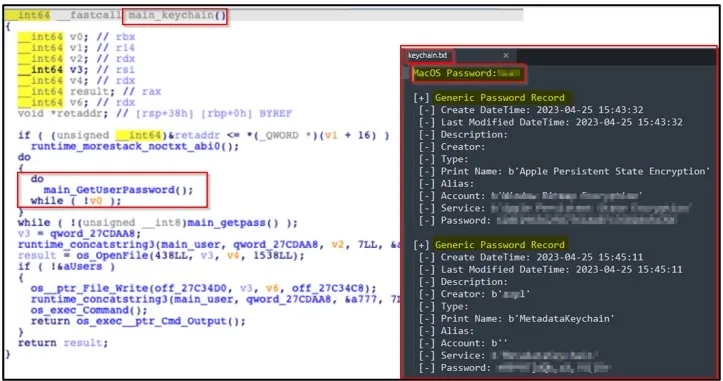

После первой компрометации вредоносная программа пытается извлечь пароль из «Связки ключей» – встроенного в macOS менеджера паролей, в котором хранятся пароли WiFi, логины веб-сайтов, данные кредитных карт и другая зашифрованная информация.

Сделав все вышеперечисленное, Atomic приступает к извлечению информации из программного обеспечения, работающего на взломанной машине с macOS, включая следующее:

- Криптовалютные кошельки: Electrum, Binance, Exodus, Atomic

- Расширения для криптовалютных кошельков: 50 расширений, включая Trust Wallet, Exodus Web3 Wallet, Jaxx Liberty, Coinbase, Guarda, TronLink, Trezor Password Manager, Metamask, Yoroi и BinanceChain.

- Данные браузера: автозаполнение, пароли, куки и кредитные карты из Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera и Vivaldi.

- Системная информация: Название модели, UUID оборудования, объём оперативной памяти, количество ядер, серийный номер и другие.

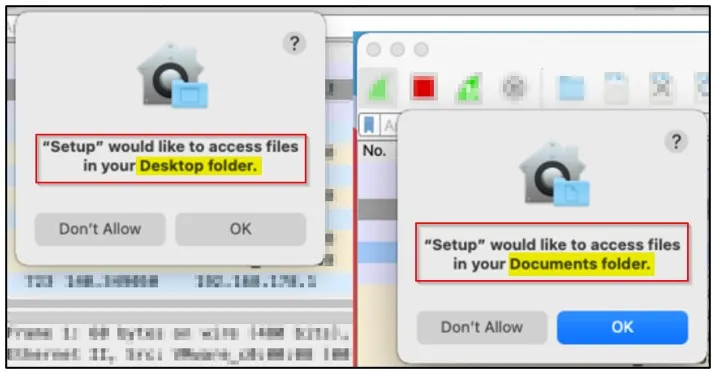

Atomic также даёт возможность похищать файлы непосредственно из каталогов «Рабочий стол» и «Документы» жертвы.

Однако вредоносная программа должна запросить разрешение на доступ к этим файлам, что создаёт возможность для жертв осознать вредоносную активность.

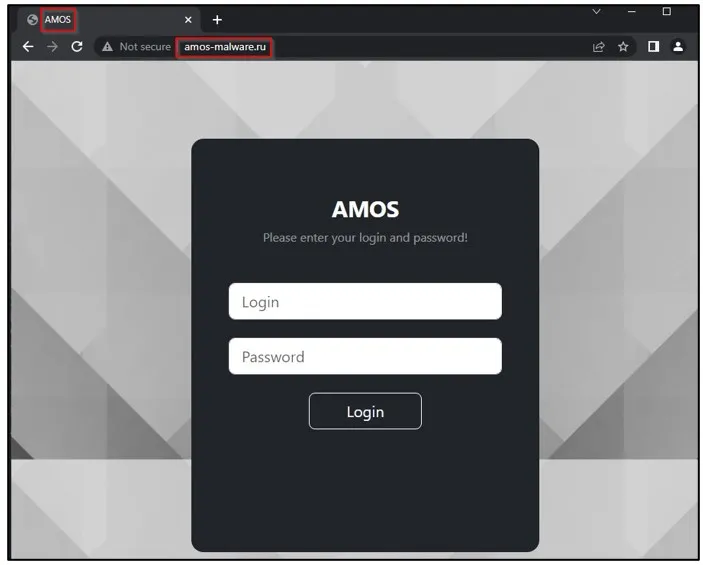

При краже данных вредоносное ПО упаковывает их в ZIP-файл, а затем отправляет его на сервер расположен по адресу amos-malware[.]ru/sendlog.

Оттуда выбранная информация и ZIP-архив также отправляются в личный Telegram-канал похитителя.

Несмотря на то, что macOS не находится в эпицентре активности похитителей информации, как Windows, она всё чаще становится мишенью для злоумышленников всех уровней подготовки.

Ещё по теме:

- Microsoft хочет сохранить работу с российскими частными компаниями

- Выпуск Apple Watch Ultra с дисплеем MicroLED передвинули на вторую половину 2025 года

- МТС начал брать деньги за раздачу интернета на некоторых тарифах