Злоумышленники разработали новую схему кражи аккаунтов Apple (бывший Apple ID), которая пугает своей правдоподобностью. Хакеры используют комбинацию реальных системных уведомлений, поддельных звонков и стратегически выверенного тайминга, создавая полную иллюзию официальной поддержки Apple.

Разбираем анатомию атаки на примере реального кейса и рассказываем, как не стать жертвой мошенников.

Психологическая атака: «бомбардировка» уведомлениями

Инцидент начался с того, что пользователь Эрик Море внезапно столкнулся со шквалом запросов на двухфакторную аутентификацию. Уведомления одновременно всплывали на его iPhone, iPad и Mac. Поскольку эти предупреждения исходили от настоящих серверов Apple, всё выглядело как попытка реального взлома.

Вслед за этим поступил автоматический звонок от «робота Apple», который продиктовал проверочный код. Точный тайминг звонка резко повысил градус тревожности: ситуация выглядела как скоординированная и серьёзная угроза безопасности. Неожиданная смесь SMS-сообщений и системных пушей создала ощущение срочности, сбив жертву с толку.

«Помощь», которая подоспела вовремя

Через несколько мгновений раздался звонок с номера, зарегистрированного в Атланте. Человек на линии представился сотрудником службы поддержки Apple. Главной особенностью этого этапа было спокойствие звонящего: в отличие от типичных мошенников, он не давил, не торопил и вёл себя подчёркнуто профессионально, полностью копируя стиль общения реальных консультантов компании.

Звонящий сообщил, что передаст дело другому специалисту. Второй разговор оказался длиннее и содержал деталь, которая окончательно усыпила бдительность жертвы.

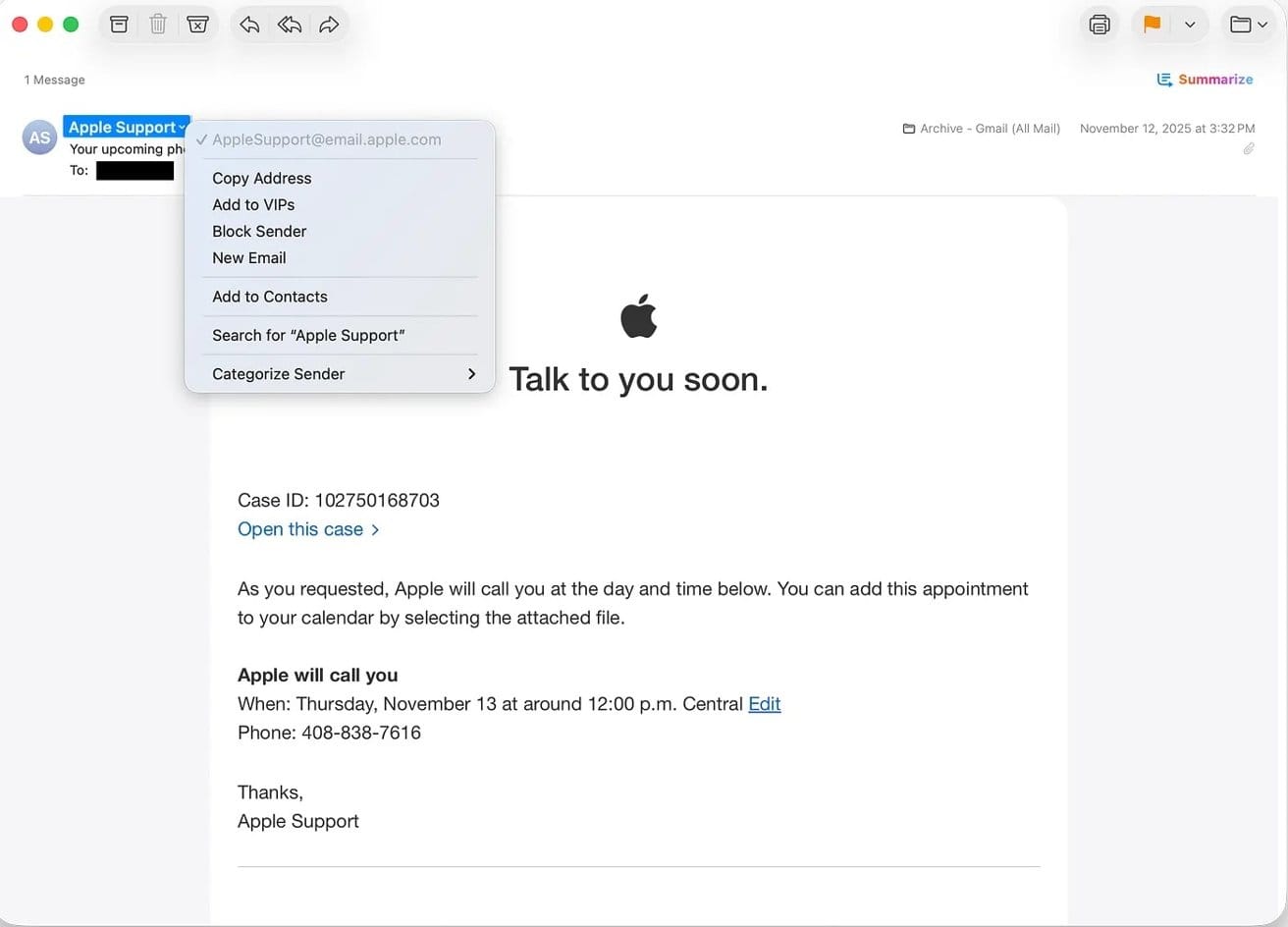

Эрик получил на почту настоящее письмо от Apple, подтверждающее создание инцидента в службе поддержки (Support Case). Детали в письме идеально совпадали с тем, что говорил «сотрудник» по телефону.

Письмо было подлинным: хакеры действительно инициировали обращение в поддержку от имени пользователя, чтобы легитимизировать свои действия.

Техника обмана: как завоевать доверие

Дальнейшие действия злоумышленников были направлены на закрепление доверия:

- Смена пароля вручную

«Сотрудник» попросил сбросить пароль Apple ID через настройки устройства. Пользователь сделал это сам, не называя никому свои коды. Это создало ложное ощущение контроля над ситуацией. - Фейковый сайт

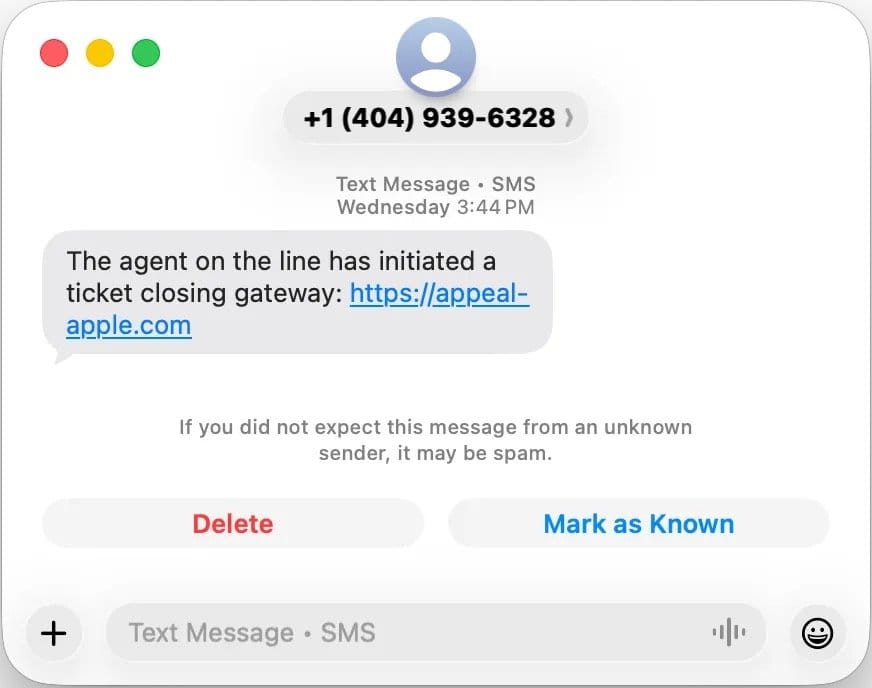

Затем злоумышленник сообщил, что для завершения заявки нужно перейти по ссылке из SMS. Ссылка вела на доменappealle.com. Сайт имел действующий сертификат безопасности и выглядел как внутренний инструмент Apple: качественный дизайн, отсутствие явных признаков подделки и обнадёживающие статусы «прогресса восстановления аккаунта».

Сайт принял реальный номер инцидента, что окончательно убедило пользователя в честности происходящего.

Финал: перехват управления

На финальном этапе сайт запросил шестизначный код подтверждения. Ровно в этот момент на телефон жертвы пришло настоящее SMS от Apple с кодом. Полагая, что это часть процедуры восстановления, он ввёл цифры на поддельном сайте.

Этого хакерам и было нужно. Получив код, они мгновенно авторизовались в его аккаунте.

Секундой позже Эрик получил уведомление о входе в его Apple ID с устройства Mac mini, которого у него никогда не было. «Сотрудник» по телефону попытался успокоить его, заявив, что это «ожидаемое действие», но в этот момент подозрения перевесили. Эрик сбросил вызов, снова зашёл в настройки и успел сменить пароль, выкинув чужой Mac mini из списка доверенных устройств.

Почему эта схема работает так эффективно

Успех атаки строится не на сложных технических эксплойтах, а на манипуляции доверием к экосистеме Apple:

- Легитимная инфраструктура. Алерты и письма приходят с официальных серверов и доменов Apple (

apple.com). - Отсутствие спешки. Мошенники терпеливы и вежливы, позволяя реальным системным сообщениям делать «грязную работу» по убеждению жертвы.

- Мимикрия. Люди привыкли доверять официальным письмам больше, чем собственным подозрениям. Хакеры знают это и используют настоящие инструменты поддержки против самих пользователей.

Как защититься: главные уроки

История Эрика Море показывает, что двухфакторная аутентификация (2FA) — не панацея, если пользователь сам введёт код на фишинговом сайте.

Рекомендации по безопасности всё те же:

- Никогда не доверяйте входящим звонкам «из поддержки».

Даже если они поступают сразу после серии тревожных уведомлений. Положите трубку. - Инициируйте контакт сами.

Если вам кажется, что с аккаунтом возникли проблемы, самостоятельно откройте приложение «Поддержка Apple» или зайдите на официальный сайт. Это исключит посредника-мошенника из уравнения. - Проверяйте домены.

Любой адрес, отличный отapple.com(например,appealle.com,apple-support.netи т.д.), должен расцениваться как враждебный, даже если он выглядит легитимно и присутствуют сертификаты. - Используйте аппаратные ключи безопасности (FIDO).

Физические ключи (например, YubiKey) практически невозможно обмануть подобными методами, так как они не сработают на фишинговом сайте.

Ещё по теме:

- Лазерная точность: iFixit раскрыли секрет 3D-печати в новом iPhone Air

- Масштабная утечка из Secret Desires: пользователи создают откровенный контент с лицами реальных женщин

- Apple требует прозрачности: почему финансирующая иск компания вызвала волну беспокойства