В последнее время AirDrop стал очень популярен в Китае по той простой причине, что эта функция полностью скрывает контактные данные отправителя. Поскольку передача данных через AirDrop происходит не через интернет или сотовую телефонную сеть, а с iPhone на iPhone посредством идентификации по Bluetooth и локальной сети Wi-Fi, властям крайне сложно, если вообще возможно, идентифицировать отправителей. Ранее это позволило протестующим обмениваться друг с другом сообщениями, мемами и фотографиями без того, чтобы полиция могла проникнуть в сеть.

Однако около года назад, с выходом iOS 16.1.1, Apple ввела ограничение по времени – 10 минут при обмене соединениями со «Всеми», вместо стандартного параметра «Только для контактов». Официальная версия гласила, что этот шаг был направлен на борьбу со спамом отправляемым через AirDrop, но возникло подозрение, что Apple пошла навстречу пожеланиям китайского правительства – тем более, что это изменение было применено в первую очередь в Китае.

Теперь же китайская государственная компания по безопасности из Пекина утверждает, что ей удалось успешно взломать протокол AirDrop и получить контактные данные отправителя. По словам компании, её эксперты обнаружили данные журнала процесса AirDrop на iPhone получателя; имя устройства iPhone отправителя, а также его электронную почту и номер телефона сохранявшуюся на целевом iPhone во время передачи данных. Несмотря на то, что два последних типа данных преобразуются в значения хэша, компания, занимающаяся вопросами безопасности, нашла способ преобразовать эти значения хэша в читаемый текст.

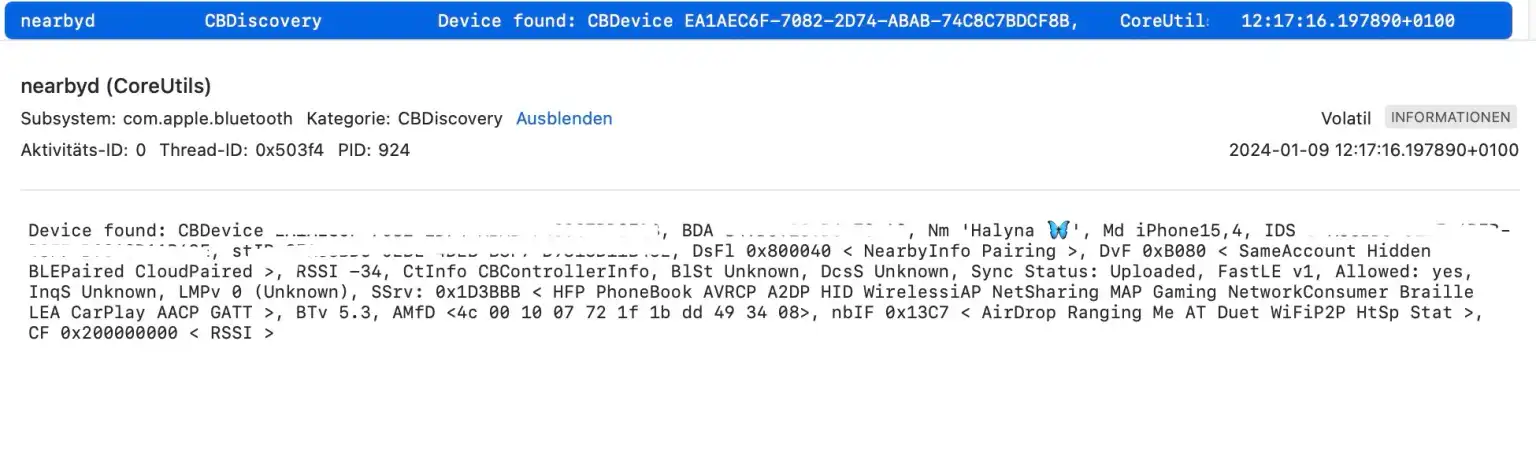

Журналисты издания MacWorld смогли подтвердить часть этого утверждения. Они запустили консоль на своём Mac и отправили на него файл с iPhone, обнаружив в журнале консоли, что за AirDrop отвечает процесс sharingd. Он содержит специальный подпроцесс под названием AirDrop, но во время передачи файла были активны и несколько других подпроцессов. В одном из подпроцессов журналисты обнаружили имя iPhone с которого передавались данные, а также уровень сигнала Bluetooth.

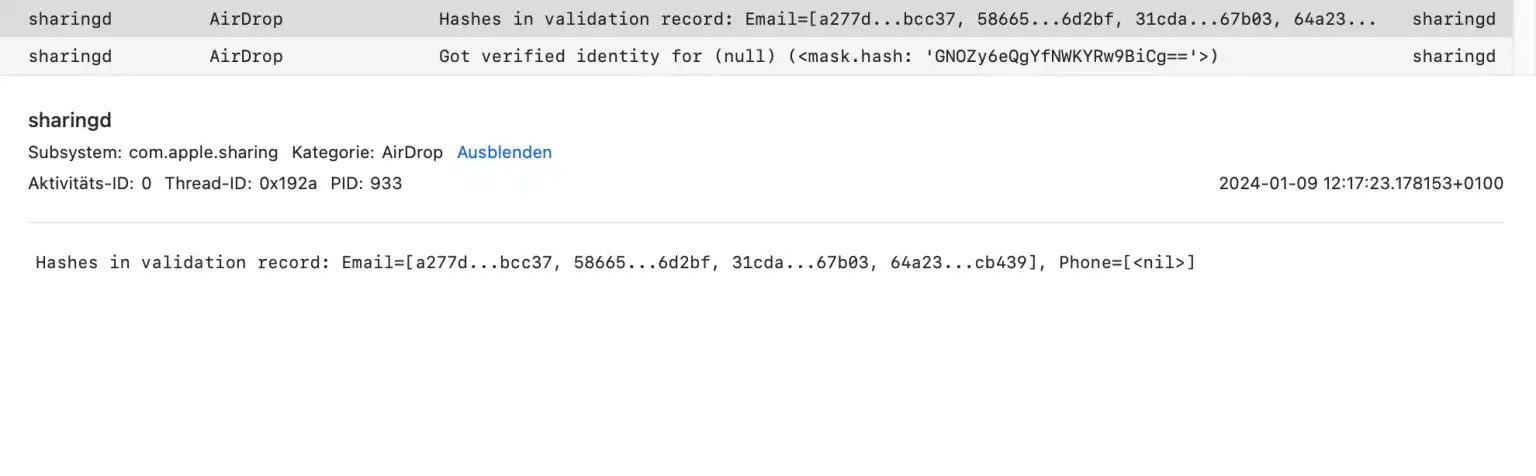

Подпроцесс AirDrop действительно хранит хэш-значения электронной почты и номера телефона, принадлежащего связавшемуся с ним iPhone, но журналисты не смогли получить доступ к открытому тексту (см. скриншот ниже).

И последнее, но не менее важное, что следует отметить: Mac и iPhone – это доверенные устройства, иначе передача данных по AirDrop вообще не будет работать. Даже при работе с неизвестными контактами получатель должен сначала разрешить передачу данных; без его ведома посторонние файлы не будут передаваться. Если информация из Китая правдива, AirDrop представляет угрозу для диссидентов в авторитарных государствах, поскольку будут уверены, что смогут сохранить анонимность при обмене файлами.

Почему Apple не устранила проблему?

Исследователи безопасности предупреждали компанию как минимум с 2019 года, что протокол AirDrop несовершенен и может быть взломан. В августе 2021 года группа под руководством Александра Хайнриха из TU Darmstadt представила гораздо более безопасную альтернативу под названием Private Drop.

Проблема AirDrop заключается в том, что при установке соединения протокол запрашивает адрес и номер телефона, подтверждённые через Apple ID, с устройства отправителя и устройства получателя, если они отсутствуют в адресной книге обеих сторон. Несмотря на то что они хранятся в виде хэш-значений, их довольно легко расшифровать: номер телефона состоит только из цифр и легко поддаётся расшифровке с помощью брутфорс-атаки. Для электронной почты злоумышленники подбирают обычные структуры псевдонимов, а затем ищут возможные совпадения в словарях и базах данных утечек электронной почты.

По словам Хайнриха, использование уязвимостей в системе безопасности AirDrop было лишь вопросом времени. Однако до сих пор исследователи перехватывали данные только во время попыток передачи данных. О том, что личные данные контактов AirDrop хранятся локально на iPhone, ранее известно не было.

По словам Хайнриха, Apple якобы связывалась с исследователями по поводу уязвимости ещё во время разработки iOS 16. Однако он не смог найти никаких существенных изменений в безопасности протокола передачи данных. По его словам, проблема Apple заключается в том, что новая и более безопасная версия протокола AirDrop не будет обратно совместима со старыми версиями iOS. Однако теперь, есть вероятность, что Apple обратит на это внимание и передумает.

Ещё по теме:

- IMGCreator.ai — что это такое, обзор и варианты использования ИИ

- Apple вернулась в список лучших мест для работы по версии Glassdoor

- Одинокие люди смогут купить общительных роботов-геймеров