Исследователи из компании SentinelOne рассказали о новой волне атак вредоносного ПО ZuRu, ориентированной на пользователей macOS. Вредонос распространяется через троянизированную версию SSH-клиента Termius, популярного среди разработчиков и ИТ-специалистов.

Вредоносная активность была зафиксирована в конце мая 2025 года. Злоумышленники распространяют модифицированный образ .dmg, в котором находится поддельная копия Termius.app с внедрённым вредоносным кодом.

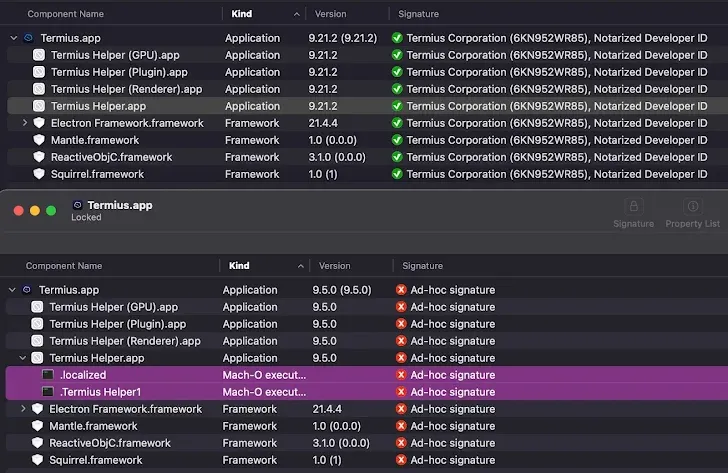

По данным экспертов, вредонос заменяет оригинальную подпись приложения своей, чтобы пройти проверки безопасности macOS. Внутри подложного Termius находятся два лишних исполняемых файла:

- .localized — загрузчик, скачивающий и активирующий модуль Khepri (инструмент для постэксплуатации),

- .Termius Helper1 — переименованная версия оригинального помощника Termius.

ПО использует инструмент Khepri как основу для удалённого управления заражённой системой. Этот модуль позволяет злоумышленникам передавать файлы, запускать команды, просматривать процессы и собирать информацию о системе. Связь осуществляется с сервером управления по адресу ctl01.termius[.]fun.

Ранее, в 2021 и 2024 годах, ZuRu уже использовался в аналогичных кампаниях по заражению, включая поддельные версии iTerm2 и других приложений, среди которых были Microsoft Remote Desktop, SecureCRT и Navicat. Однако новый способ отличается — теперь используется внедрение вредоносного кода внутрь вспомогательного приложения, а не через внешнюю библиотеку .dylib, как раньше. Это может быть попыткой обойти существующие механизмы обнаружения.

Механизм обновления во вредоносное ПО тоже встроен: загрузчик сверяет контрольную сумму уже установленного модуля с версией на сервере и загружает новую, если они не совпадают. Это позволяет злоумышленникам поддерживать актуальность зловреда и заменять повреждённые или удалённые версии.

Что важно знать:

Цель атак — разработчики и админы, ищущие легальные инструменты для работы.

- Основной канал распространения — фейковые сайты и рекламные ссылки в поиске.

- Обход механизмов защиты macOS через подмену подписи и внедрение в приложение.

- Своевременное обновление антивирусов и скачивание ПО только с официальных источников остаются главными мерами защиты.

Исследователи предупреждают, что такие атаки могут продолжаться, пока у пользователей не появится эффективная защита на уровне конечных точек.

Ещё по теме:

- Apple выпустила Safari Technology Preview 223

- Apple начала производство дисплеев для складного iPhone: релиз — в следующем году

- Аналитика: пользователи Steam покупают, но не играют в игры