Исследователи в области кибербезопасности обнаружили в iOS 16 новую технику постэксплойта, с помощью которой можно незаметно получить доступ к устройству Apple, даже если жертва считает, что оно находится в автономном режиме.

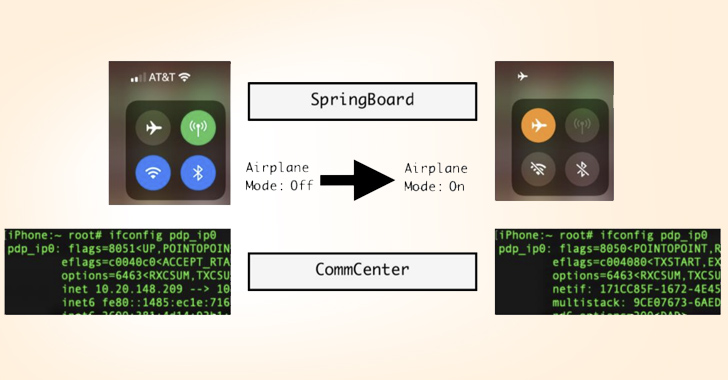

Данный метод обманывает жертву, заставляя её думать, что на устройстве включен авиарежим, в то время как на самом деле злоумышленник (после успешной атаки на устройство) поменял внешний вид интерфейса, отображая соответствующую иконку с самолётом. Об этом рассказали исследователи Jamf Threat Labs Ху Ке и Нир Авраам в своём отчёте.

«Режим полёта», как следует из названия, позволяет отключить беспроводные функции устройства, не позволяя ему подключаться к сетям Wi-Fi, сотовой связи и Bluetooth, а также отправлять и принимать звонки и текстовые сообщения.

Подход, реализованный Jamf, в двух словах, создаёт у пользователя иллюзию, что авиарежим включён, позволяя злоумышленнику незаметно поддерживать подключение к сотовой сети для неавторизованного вмешательства.

«Когда пользователь включает авиарежим, сетевой интерфейс pdp_ip0 (сотовые данные) больше не отображает ipv4/ipv6 ip-адреса», – пояснили исследователи. «Сотовая сеть отключается и становится непригодной для использования, по крайней мере, на уровне пользовательского пространства».

Таким образом, цель атаки заключается в создании искусственного «Режима полёта», при котором изменения пользовательского интерфейса остаются нетронутыми, но сохраняется возможность подключения к сотовой сети для загрузки вредоносного ПО.

Как сообщают исследователи, а реальности эта методика пока не встречалась. Как минимум потому, что для использования уязвимости злоумышленнику нужен прямой доступ к разблокированному устройству.

Передавали ли информацию непосредственно в Apple тоже не сказано, но будем надеяться, что да.

Ещё по теме: