Исследователи из SentinelLabs сообщили о новой вредоносной кампании для macOS, за которой, по их данным, стоят северокорейские хакеры. Цель атаки — криптовалютные и Web3-компании, а маскировка — под фековое обновление приложения Zoom. Вредоносное ПО, получившее название NimDoor, сочетает несколько языков программирования и техник взлома, что делает его особенно сложным и редким для экосистемы macOS.

Злоумышленники начинают с социальной инженерии: через Telegram жертве пишет человек, выдающий себя за знакомого. Затем её приглашают на фейковую Zoom-встречу через онлайн-сервис Calendly и присылают ссылку на «обновление Zoom SDK». В действительности это вредоносный файл, в котором более 10 000 пустых строк — чтобы скрыть его истинное содержание.

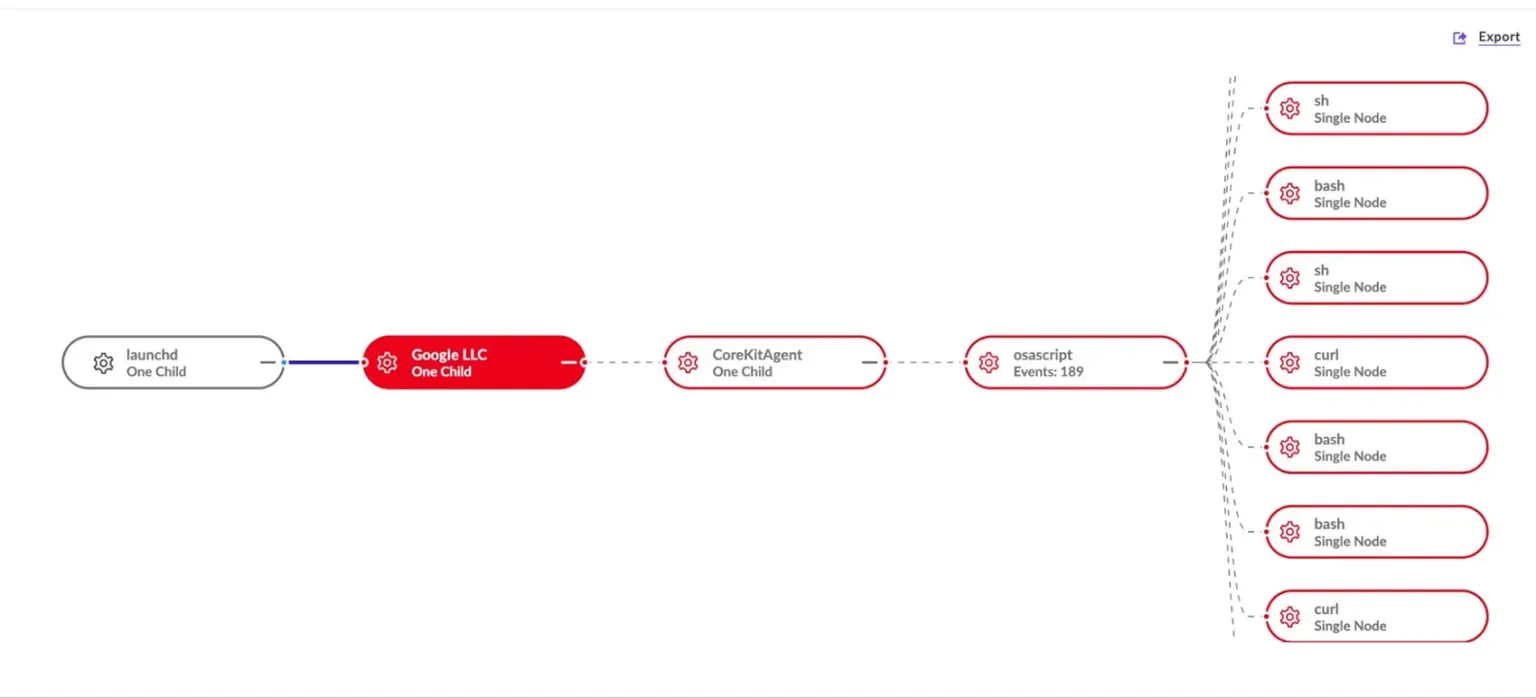

При запуске скрипт инициирует цепочку действий: устанавливает соединение с сервером управления, запускает механизмы удалённого доступа и сохраняет устойчивость к перезагрузке или остановке процесса. Используется зашифрованный протокол WebSocket (wss), а также сигналы SIGINT и SIGTERM для восстановления вредоносной активности при сбоях.

Для кражи данных NimDoor применяет Bash-скрипты, которые вытаскивают ключевые пользовательские данные: пароли из «Связки ключей», историю браузеров и данные Telegram. AppleScript также используется как в начальной фазе взлома, так и на поздних стадиях — в качестве «маячков» и обратных каналов.

Отчёт SentinelLabs подчёркивает, что данная кампания отражает тренд: северокорейские хакеры осваивают более сложные и экзотические технологии. Помимо типичных Go и Python, здесь задействованы C++, Bash, AppleScript и особенно Nim — редкий язык, который становится всё популярнее у киберпреступников благодаря своей кроссплатформенности и сложности анализа.

Желающим детально разобраться в архитектуре атаки SentinelLabs предлагает технический отчёт с хэшами файлов, примерами кода, диаграммами и пошаговым описанием всех этапов — от запуска фейкового Zoom до кражи конфиденциальной информации.

Ещё по теме:

- В России рынок игровых консолей упал на 20% по количеству и на треть по выручке

- США сняли ограничения на продажу ПО для проектирования чипов в Китай

- FaceTime научится ставить звонок на паузу, если кто-то начнёт раздеваться