Хакеры начали использовать форк популярного инструмента кибербезопасности и тестирования на проникновение Cobalt Strike для атак на компьютеры Mac.

Согласно сообщению в блоге компании SentinelOne, специализирующейся на кибербезопасности, хакеры стали использовать Geacon, который является реализацией Cobalt Strike на базе Go, для атак на компьютеры Mac с чипами как от Intel, так и от Apple. Это вполне логично, поскольку хакеры уже несколько лет используют Cobalt Strike для атак на системы Windows.

Как сообщает BleepingComputer, впервые выложенный на GitHub четыре года назад, хакеры тогда не обратили особого внимания на Geacon. Однако когда анонимные китайские разработчики выложили два форка этого инструмента кибербезопасности на сайте обмена кодом, он наконец привлёк их внимание.

Если вы пользуетесь одним из MacBook или другим компьютером Apple, вам следует быть особенно внимательным при проверке почтового ящика, поскольку атаки, использующие Geacon, в настоящее время распространяются через вредоносные вложения.

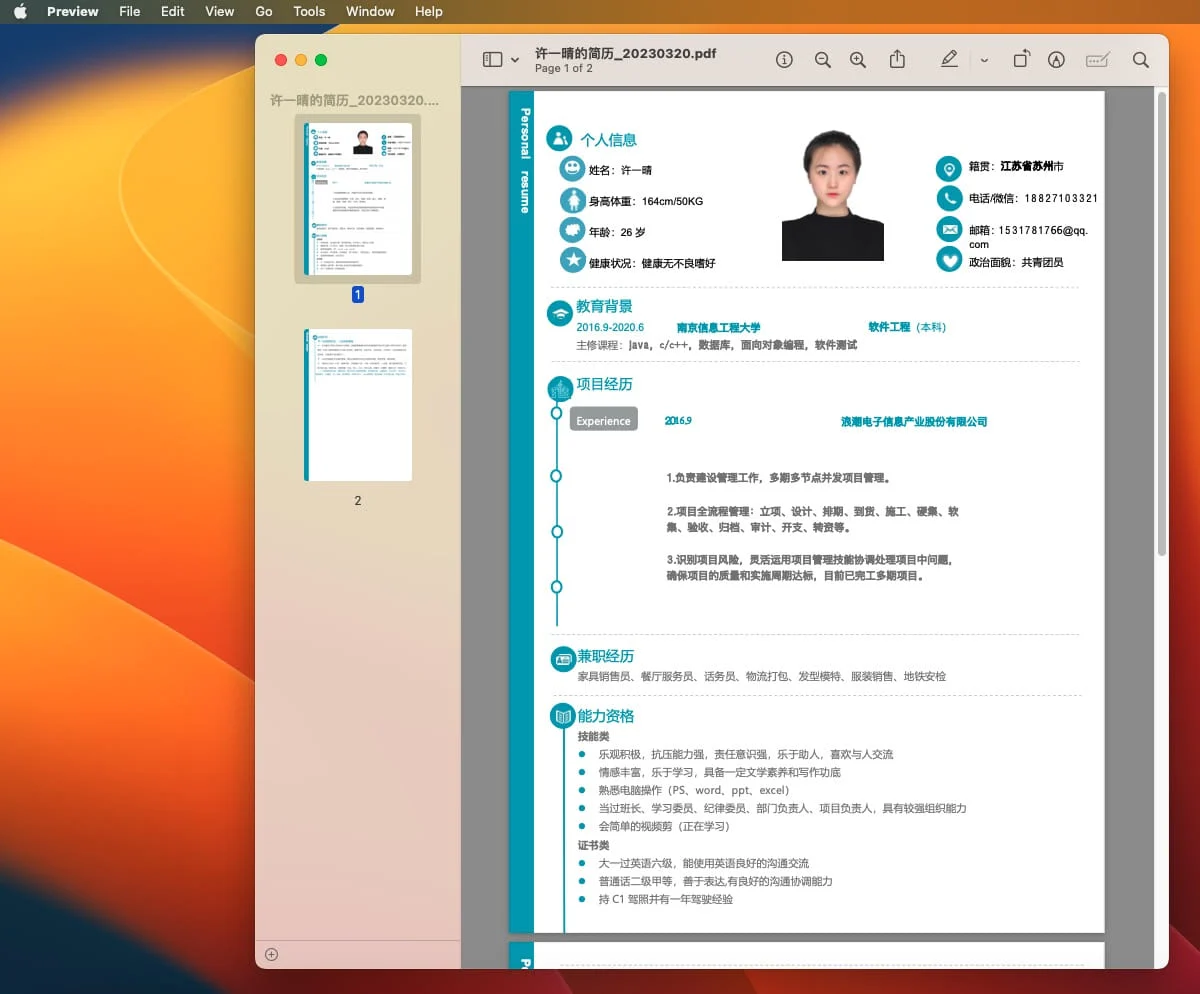

Geacon маскирующаяся под резюме

На данный момент компания SentinelOne обнаружила два случая вредоносного использования Geacon благодаря сайту VirusTotal, который используется для анализа подозрительных файлов и веб-сайтов на наличие вредоносного ПО.

Первый из них – это файл апплета AppleScript, который, на первый взгляд, является резюме, принадлежащим человеку по имени Xu Yiqing. Он разработан для подтверждения того, что запущен в системе под управлением macOS, прежде чем загрузить неподписанную вредоносную утилиту Geacon Plus с сервера, расположенного в Китае.

Специалисты SentinelOne отмечают, что этот сервер ранее использовался в атаках Cobalt Strike, направленных на ПК с ОС Windows. Вредоносная программа может шифровать и расшифровывать данные, а также загружать дополнительные инструменты и извлекать данные со взломанного Mac.

Вторая утилита представляет собой троянскую версию приложения SecureLink, которое используется для удалённой поддержки. Однако в данном случае оно было переименовано в Geacon Pro.

После запуска приложение запрашивает доступ к камере, микрофону, контактам, фотографиям, напоминаниям и даже привилегиям администратора. Несмотря на то, что эти разрешения обычно считаются опасными, тот факт, что вредоносное приложение маскируется под SecureLink, созданное самой компанией Apple, означает, что ничего не подозревающие пользователи с большей вероятностью предоставят эти разрешения.

Имея доступ к оборудованию и данным на Mac, хакеры могут похищать любую информацию у жертв и даже делать фотографии и шпионить за ними. Это может быть использовано для шантажа или для кражи личных данных.

Как обезопасить себя от вредоносного ПО для Mac

Когда речь заходит о защите от вредоносного ПО на Mac, как и на Windows, следует избегать открытия вложений от неизвестных отправителей, когда те приходят в ваш почтовый ящик. Даже если на первый взгляд файл кажется безобидным, невозможно определить, скрывает ли он вредоносное ПО или, как в данном случае, может быть связан с внешним сервером, контролируемым хакерами.

Несмотря на то, что Mac поставляются с собственным антивирусным программным обеспечением от Apple в виде XProtect и Gatekeeper, установка на него одного из лучших антивирусных программных решений для Mac может обеспечить дополнительную защиту от вредоносных программ и других кибератак.

Теперь, когда хакеры используют Geacon для атак на компьютеры Mac, вероятно, в будущем появятся и другие подобные атаки с использованием этого инструмента безопасности с открытым исходным кодом. Надеемся, что Apple укрепит защиту macOS для более эффективной защиты от них.

Ещё по теме:

- Уязвимость в Telegram для macOS может открыть несанкционированный доступ к камере и микрофону пользователя

- ФАС проверит законность услуг сотовых операторов по предоставлению микрозаймов

- Минюст США обвинил бывшего инженера Apple в краже технологий автономных авто для Китая