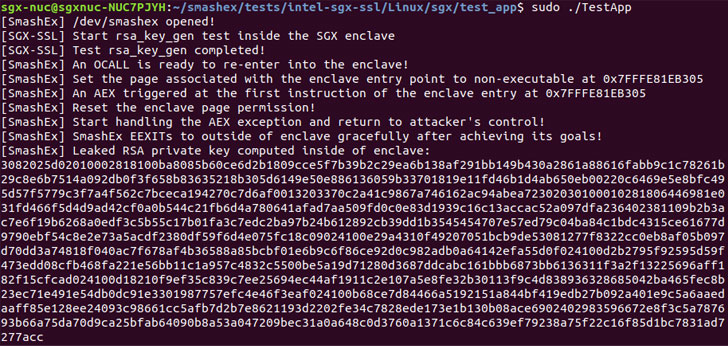

Недавно обнаруженная уязвимость в процессорах Intel может быть использована злоумышленниками для получения доступа к конфиденциальной информации, и даже для выполнения произвольного кода на уязвимых системах.

Уязвимость (CVE-2021-0186) была обнаружена группой исследователей из ETH Zurich, Национального университета Сингапура и Китайского национального университета оборонных технологий в начале мая 2021 года. Исследователи использовали её для проведения атаки на раскрытие конфиденциальных данных под названием «SmashEx».

SGX (сокращение от Software Guard eXtensions), представленная в процессорах Intel Skylake, позволяет разработчикам запускать выбранные модули приложений в полностью изолированном защищенном отсеке памяти, называемом анклавом или доверенной средой исполнения (TEE), которая предназначена для защиты от процессов, работающих на более высоких уровнях привилегий, таких как операционная система. SGX обеспечивает безопасность данных, даже если операционная система компьютера была взломана или подвергается атаке.

«Асинхронная обработка исключений является стандартной функциональностью для реальных приложений, которые все чаще используют анклавы», – заявили исследователи.

С тех пор Intel выпустила обновления программного обеспечения для устранения этой уязвимости с SDK версий 2.13 и 2.14 для Windows и Linux соответственно. Ожидается, что выводы исследовательской группы будут представлены в следующем месяце на конференции ACM Conference on Computer and Communications Security.

Ещё по теме: