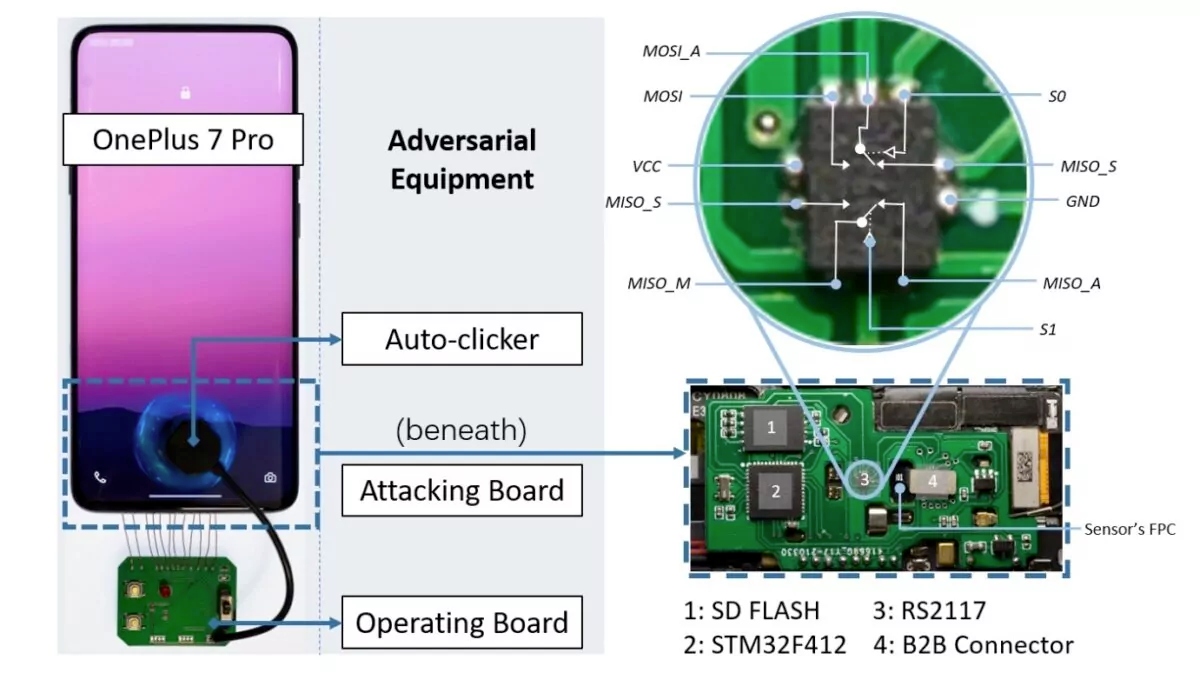

Исследователи безопасности разработали новую атаку, которая использует плату стоимостью $15 для перехвата отпечатков пальцев, хранящихся на Android-устройствах. Атака, названная BrutePrint, может быть выполнена всего за 45 минут, чтобы разблокировать экран устройства на базе Android. При этом, похоже, что iPhone не подвержены воздействию эксплойта.

Чтобы продемонстрировать, как работает BrutePrint для получения отпечатков пальцев на устройстве, исследователи протестировали плату на 10 смартфонах. Среди них были Xiaomi Mi 11 Ultra, vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10 Plus, OnePlus 5T, HUAWEI Mate 30 Pro 5G, HUAWEI P40, Apple iPhone SE и Apple iPhone 7.

Для атаки также требуется база данных отпечатков пальцев, подобная тем, которые используются в исследованиях или утекли в результате реальных взломов. BrutePrint может попытаться разблокировать смартфон неограниченное количество раз, используя имеющиеся данные об отпечатках пальцев. В отличие от аутентификации по паролю, которая требует точного совпадения, аутентификация по отпечаткам определяет совпадение по пороговому значению. В результате для взлома отпечатка пальца требуется лишь достаточно близкое совпадение с отпечатком, хранящимся в базе данных.

По сути, BrutePrint использует уязвимость в Android, которая позволяет угадывать отпечатки пальцев неограниченное количество раз. Она может разблокировать устройство, как только найдёт наиболее близкое совпадение в подключенной базе данных отпечатков.

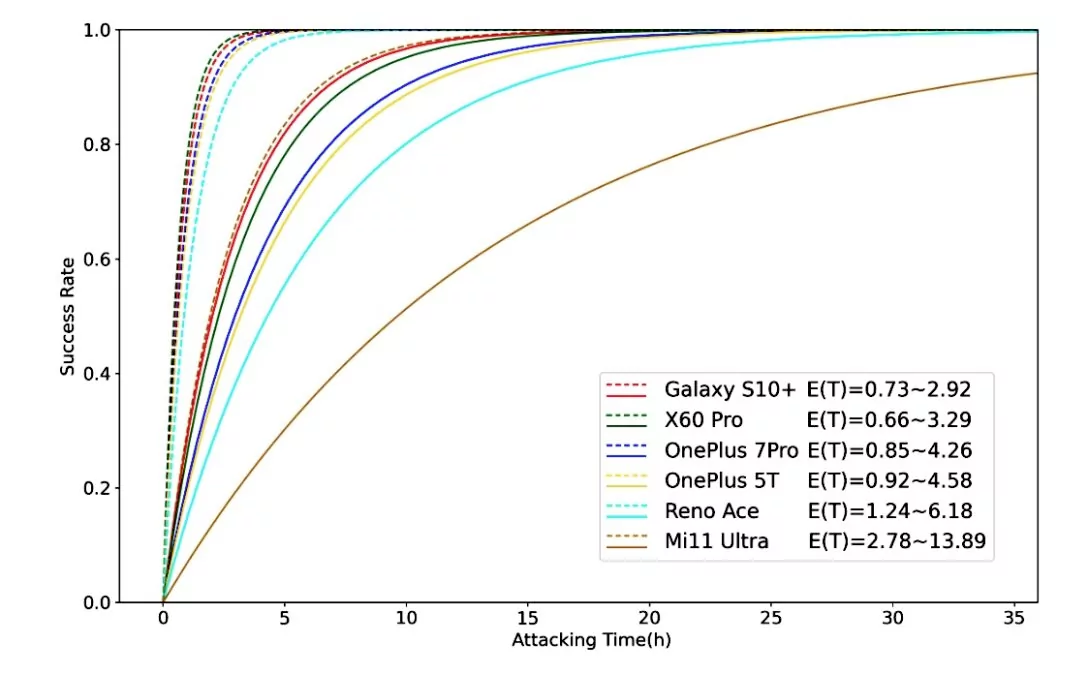

После тестирования вышеупомянутых моделей смартфонов на уязвимость к BrutePrint исследователи пришли к выводу, что время, необходимое для разблокировки каждого устройства, было разным. В зависимости от различных факторов, таких как количество отпечатков пальцев, хранящихся на каждом устройстве для аутентификации, и система безопасности, используемая на конкретном смартфоне, для разблокировки устройства требуется от 40 минут до 14 часов.

В данном случае Samsung Galaxy S10 Plus потребовалось наименьшее количество времени (от 0,73 до 2,9 часа), а Xiaomi Mi 11 – наибольшее (от 2,78 до 13,89 часа). На графике выше показан коэффициент успешности BrutePrint на различных протестированных устройствах.

В то время как BrutePrint смог успешно перехватить отпечатки пальцев на Android-устройствах, он не сработал так, как планировалось, на iPhone. Это связано с тем, что iOS шифрует данные, а Android – нет.

Создатели BrutePrint говорят, что для уменьшения риска потребуются совместные усилия производителей смартфонов и датчиков отпечатков пальцев.

Ещё по теме:

- Рекламный ролик Apple о конфиденциальности iPhone с участием гонконгской звезды кунг-фу Донни Йена стал хитом в Китае

- Веб-камеры в Surface Pro X от Microsoft перестали работать у всех пользователей

- Sony официально представила новую портативную консоль PlayStation Q