Этот год, безусловно, был годом кибернетических катастроф, так что, конечно, почему бы не завершить его хорошей, жирной уязвимостью в системе безопасности, которая затрагивает почти всё в Интернете?

Короче говоря, ошибка Apache log4j – это плохо. По словам Джен Истерли, директора американского Агентства по кибербезопасности и инфраструктурной безопасности, это «одна из самых серьезных» ошибок, которые она видела за всю свою карьеру. Во время недавнего выступления в СМИ Истерли заявила журналистам, что федеральные чиновники ожидают, что уязвимость будет широко использоваться злоумышленниками, а её коллега, Джей Гезли, сотрудник отдела управления уязвимостями CISA, сообщил, что ошибка, вероятно, затрагивает «сотни миллионов устройств».

Хотя обычные пользователи Интернета не могут ничего поделать со всей этой ситуацией, знать, что происходит, может быть полезно. Вот краткая информация обо всём этом ужасе.

Самая страшная ошибка в Интернете

log4j от Apache, является бесплатной библиотекой протоколирования с открытым исходным кодом, которую используют многие компании. Библиотеки протоколирования применяются инженерами для записи работы программ; они позволяют проводить аудит кода и являются обычным механизмом для исследования ошибок и других функциональных проблем. Поскольку log4j бесплатен и пользуется широким доверием, большие и малые компании используют его для самых разных целей. Ирония, конечно, заключается в том, что этот инструмент проверки ошибок сам теперь имеет ошибку.

Исследователи безопасности стали называть уязвимость «Log4Shell», поскольку правильная эксплуатация может привести к также называемому «удаленному доступу к коду» на сервере системы. Официальное обозначение уязвимости – CVE-2021-44228, и она имеет рейтинг серьезности 10 по шкале Common Vulnerability Scoring System – очевидно, худший из возможных. Впервые о ней стало известно 9 декабря, менее недели назад, после того как её обнаружил один из сотрудников отдела безопасности облачных вычислений компании Alibaba по имени Чэнь Чжаоцзюнь.

Технически говоря, эта ошибка является уязвимостью нулевого дня для удаленного выполнения кода, что означает, что она «позволяет злоумышленникам загружать и запускать скрипты на целевых серверах, оставляя их открытыми для полного удалённого контроля», – написали исследователи Bitdefender в недавнем описании уязвимости. Её также довольно легко эксплуатировать – злоумышленникам не нужно делать особенно много, чтобы причинить целый ад проблем.

Кто пострадал?

Из-за повсеместного распространения log4j, большинство крупнейших платформ в интернете связаны с этой проблемой. Опубликованы многочисленные списки, которые призваны показать, кто пострадал и кто может ещё пострадать, хотя на данный момент полностью исчерпывающий учёт кажется весьма причудливой амбицией. Согласно различным сообщениям, среди пострадавших такие крупные имена, как Apple, Twitter, Amazon, LinkedIn, CloudFlare и другие.

Компании, окончательно подтвердившие свою принадлежность к этой угрозе, часто сообщали, что множество их продуктов и услуг нуждаются в исправлениях. Например, компания VMWare, занимающаяся облачными вычислениями, сообщила, что 44 её продукта могут быть подвержены воздействию уязвимости. Сетевой гигант Cisco утверждает, что 35 его инструментов уязвимы для атак. Fortigard, известная компания по кибербезопасности, недавно сообщила, что по меньшей мере дюжина её продуктов имеет уязвимости. И этот список можно продолжать и продолжать.

Amazon, очевидно, является одной из крупнейших компаний в этом списке. Технологический гигант регулярно публикует обновления, связанные со своими продуктами и услугами (которых, похоже, довольно много), а Apple, тем временем, недавно подтвердила, что сервис iCloud так же был затронут ошибкой, и впоследствии исправила её. Другие компании, включая таких гигантов, как Blackberry, Dell, Huawei и Citrix, а также такие известные технологические компании, как SonicWall, McAfee, TrendMicro, Oracle, Qlik и многие-многие другие, всё ещё выясняют, не пострадали ли они тоже.

Но ошибка также способна выйти за пределы технологий и затронуть те отрасли, которые не ассоциируются с подобными проблемами. Компания Dragos, занимающаяся анализом безопасности операционных и промышленных систем, недавно написала об этом:

«Эта сквозная уязвимость, не зависящая от производителя и затрагивающая как проприетарное программное обеспечение, так и программное обеспечение с открытым исходным кодом, приведет к тому, что удалённой эксплуатации подвергнется широкий спектр отраслей промышленности, включая электроэнергетику, водоснабжение, производство продуктов питания и напитков, производство, транспорт и многое другое».

Развивающиеся атаки

Итак, это плохие новости. Но есть ли хорошие? Увы, хороших новостей нет. Наоборот, есть ещё более плохие: Эту уязвимость уже пытаются массово использовать полчища киберпреступников. Исследователи безопасности по всему Интернету начали публиковать отчёты об активности, которую они наблюдают, и она не особенно привлекательна.

Большая часть проблемы заключается в том, что большинство преступников, похоже, узнали о существовании уязвимости log4j примерно в то же время, что и все остальные. Таким образом, попытки эксплуатации уязвимых систем и платформ увеличились в геометрической прогрессии с прошлой недели – хакеры по всему Интернету неистово пытаются воспользоваться этой уникальной ужасной ситуацией.

Компания Check Point, специализирующаяся на кибербезопасности, недавно опубликовала данные, свидетельствующие о том, что она наблюдала взрывное увеличение числа попыток эксплуатации с момента первоначального раскрытия информации об ошибке. В отчёте отмечается:

«Первые сообщения от 10 декабря показывали лишь тысячи попыток атак, а в субботу, 11 декабря, их число возросло до более чем 40 000. Через двадцать четыре часа после первой вспышки наши средства обнаружения зафиксировали почти 200 000 попыток атак по всему миру с использованием этой уязвимости. На момент написания этих строк, через 72 часа после первой вспышки, число атак превысило 800 000».

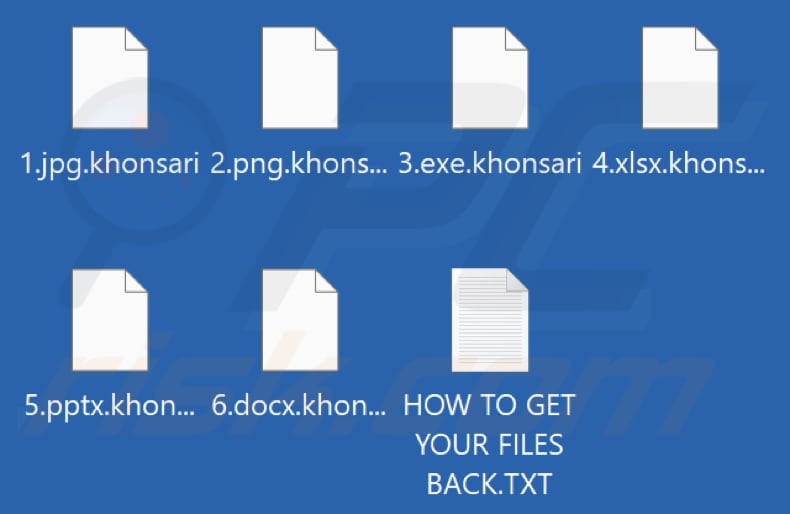

Во вторник компания Bitdefender, специализирующаяся на кибербезопасности, опубликовала результаты исследования, которые, по-видимому, показывают попытки эксплуатации уязвимых машин новым семейством программ-вымогателей, известным под названием «Khonsari». Согласно исследованию, хакеры, использующие ПО, атакуют системы Microsoft, оставляя после себя записи с требованием выкупа.

И хотя одним из главных поводов для беспокойства являются программы-вымогатели, другие специалисты по кибербезопасности пишут о целом ряде попыток использования, которые они наблюдают – от криптомайнинга и установки ботнетов до более разведывательных действий, таких как общее сканирование и развертывание маячков Cobalt-Strike.

Во многих случаях эти атаки, похоже, происходят быстро и внезапно. «Мы наблюдаем >1000 попыток эксплойтов в секунду. А полезная нагрузка становится все страшнее. За последние 24 часа началось активное распространение Ransomware», – написал в Твиттере Мэтью Принс, генеральный директор компании Cloudflare, которая, очевидно, также следит за активностью эксплойтов.

Way more. We’re seeing >1,000 attempted exploits per second. And payloads getting scarier. Ransomware payloads started in force in last 24 hours.

— Matthew Prince 🌥 (@eastdakota) December 14, 2021

Усугубляет ситуацию то, что на этой неделе была обнаружена вторая уязвимость, получившая название CVE-2021-45046. Исследователи из LunaSec заявили, что ранее исправленные системы всё ещё могут столкнуться с ошибкой, а в Apache уже выпустили обновление для снижения рисков.

Если вы являетесь обычным пользователем Интернета, единственное, что вы можете сделать на данный момент, это обновить свои устройства и приложения при появлении соответствующего запроса и надеяться, что платформы, на которые вы полагаетесь, достаточно оперативны, чтобы выявить уязвимости, разработать исправления и выпустить обновления. Короче говоря: держитесь все.

Ещё по теме:

- Alien: Isolation вышла на iPhone и iPad

- Ubisoft анонсировала ремейк Splinter Cell

- Apple выпустит документальный фильм «Звук 007» о музыке из Джеймса Бонда