Имплант TriangleDB, используемый для атак на устройства iOS, содержит как минимум четыре различных модуля для записи микрофона, извлечения паролей из iCloud Keychain, кражи данных из баз SQLite, используемых различными приложениями, и определения местоположения жертвы.

Специалисты «Лаборатории Касперсокого» подробно рассказали о том, как много усилий приложили злоумышленники в рамках кампании, получившей название «Операция Триангуляция», чтобы замести следы, тайно собирая конфиденциальную информацию со скомпрометированных устройств.

Впервые об этой изощрённой атаке стало известно в июне 2023 года, когда выяснилось, что iOS подверглась атаке эксплойта «нулевого клика», основанного на уязвимости в iMessage для доставки вредоносного вложения, которое может получить полный контроль над устройством и данными пользователя.

Масштаб и организация злоумышленников в настоящее время неизвестны, хотя в начале года «Лаборатория Касперского» сама стала одной из целей атаки, что побудило её провести исследование различных компонентов, которые, по её словам, представляют собой полнофункциональную платформу современных угроз.

Основу структуры атаки составляет бэкдор под названием TriangleDB, который разворачивается после получения злоумышленниками root-привилегий на целевом iOS-устройстве путём эксплуатации уязвимости ядра, которая может быть задействована для выполнения произвольного кода.

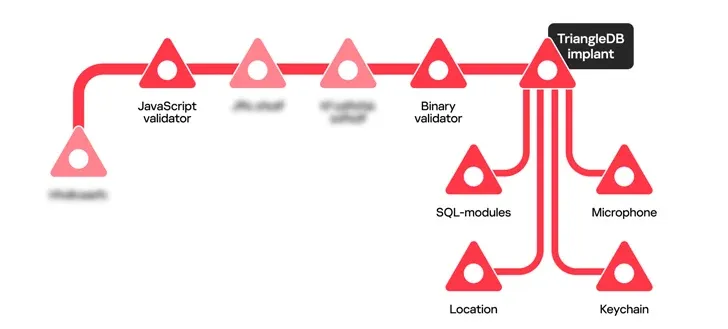

По данным компании по кибербезопасности, развертыванию внедряемого эксплойта предшествуют два этапа валидации – JavaScript Validator и Binary Validator, которые выполняются для определения того, не связано ли целевое устройство с исследовательской средой.

«Эти валидаторы собирают различную информацию об устройстве жертвы и отправляют её на сервер C2», – говорится в техническом отчёте исследователей "Касперского" Георгия Кучерина, Леонида Безвершенко и Валентина Пашкова.

«Эта информация затем используется для оценки того, может ли iPhone или iPad, в который будет внедрён TriangleDB, быть исследовательским устройством. Выполняя такие проверки, злоумышленники могут быть уверены, что их эксплойты нулевого дня и имплант не будут обнаружены».

В качестве предыстории: Отправной точкой цепочки атак является невидимое вложение в iMessage, получаемое жертвой, которое запускает цепочку эксплойтов с «нулевым кликом», предназначенную для скрытного перехода на уникальный URL, содержащий замаскированный JavaScript, а также зашифрованный файл для загрузки.

Таким загружаемым файлом является валидатор JavaScript, который, помимо выполнения различных арифметических операций и проверки наличия Media Source API и WebAssembly, выполняет технику «отпечатков пальцев» браузера, рисуя жёлтый треугольник на розовом фоне с помощью WebGL и подсчитывая его контрольную сумму.

Собранная на этом этапе информация передаётся на удаленный сервер, чтобы получить в ответ вредоносную программу для следующего этапа атаки. Также после ряда действий передаётся Binary Validator - бинарный файл Mach-O, выполняющий следующие операции:

- Удаление логов из каталога

/private/var/mobile/Library/Logs/CrashReporter, чтобы стереть следы возможной эксплуатации. - Удаление следов вредоносного вложения в iMessage, отправленного с 36 различных адресов электронной почты Gmail, Outlook и Yahoo, контролируемых злоумышленниками.

- Получение списка процессов, запущенных на устройстве, и сетевых интерфейсов.

- Проверка, не взломано ли целевое устройство.

- Включение отслеживания персонализированной рекламы

- Сбор информации об устройстве (имя пользователя, номер телефона, IMEI и Apple ID).

- Получение списка установленных приложений.

«Эти действия интересны тем, что валидатор реализует их как для систем iOS, так и для macOS», – отмечают исследователи, добавляя, что результаты указанных действий шифруются и передаются на командно-контрольный (C2) сервер для получения эксплойта TriangleDB.

Одним из первых шагов бэкдора является установка связи с сервером и отправка heartbeat, после чего передаются команды на удаление файлов журнала и базы данных, чтобы скрыть следы криминалистической экспертизы и затруднить анализ.

Также импланту выдаются инструкции по периодической эксфильтрации файлов из каталога /private/var/tmp, содержащих данные о местоположении, iCloud Keychain, SQL-файлы и данные, записанные с микрофона.

Примечательной особенностью модуля микрофонной записи является его способность приостанавливать запись при включении экрана устройства, что свидетельствует о намерении злоумышленника остаться незамеченным.

Кроме того, модуль мониторинга местоположения использует данные GSM, такие как код страны мобильной связи (MCC), код мобильной сети (MNC) и код района местонахождения (LAC), для триангуляции местоположения жертвы, когда данные GPS недоступны.

«Злоумышленники, создавшие Triangulation, очень старались избежать обнаружения», – заявили исследователи. «Они также продемонстрировали отличное понимание внутреннего устройства iOS, поскольку в ходе атаки использовали частные недокументированные API».

Если вы хотите узнать, как удалось обойти все этапы защиты, установленные злоумышленниками, специалистам советуют посетить конференцию SAS, где Игорь Кузнецов выступит с докладом «Операция "Триангуляция": Соединяя точки» и расскажет о том, как была пресечена атака. Если вы не сможете приехать на Пхукет, о позже сможете прочитать пост с кратким изложением доклада, который будет опубликован вскоре после конференции.

Ещё по теме:

- История о том, как Apple Watch Ultra пролежали три месяца на дне озера

- Куо: Apple может потратить 4,75 млрд долларов на серверы для ИИ в 2024 году

- CSA представила Matter 1.2: Новые возможности для «умного дома»