Принято считать, что из-за закрытого кода и гениальности программистов Apple macOS намного безопаснее Windows. Кто-то с этим согласен, кто-то — нет. Спорить с поклонниками Майкрософт я, пожалуй, не буду. Но и утверждать, что вирусов под macOS не бывает, тоже. Бывают, и ещё какие. Самый первый появился почти одновременно с первым же серийным компьютером Apple — старым добрым Apple II. Хотите узнать, как это было? Тогда — поехали.

1982: ElkCloner и nVIR

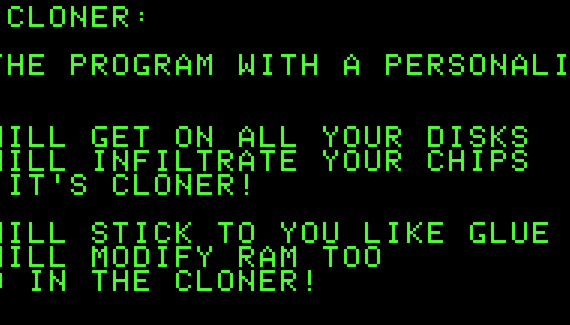

Первый вирус, который специализировался на компьютерах Apple, появился на свет в 1982 году. Его написал 15-летний школьник, который однажды вечером решил повеселиться и испытать свой скилл программирования. Червь, в общем-то, был безобидным. При каждой 50 загрузке системы (тогда это была Apple DOS) на экране компьютера появлялось шутливое стихотворение с угрозами. Иногда наблюдалось затирание дорожек на дискетах с нестандартными образами системы. На этом всё вредоносное влияние ElkCloner на компьютер и жизнь его владельца заканчивалось.

Куда серьёзнее дела обстояли с nVIR. Он, в отличие от ElkCloner, не просто копировался с дискеты на дискету, а мешал пользователю открывать приложения и создавал искусственные сбои. При этом компьютер неприятно пищал, а на экране монитора появлялась диалоговое окно с сообщением `Don’t panic!`

1988: HyperAvenger

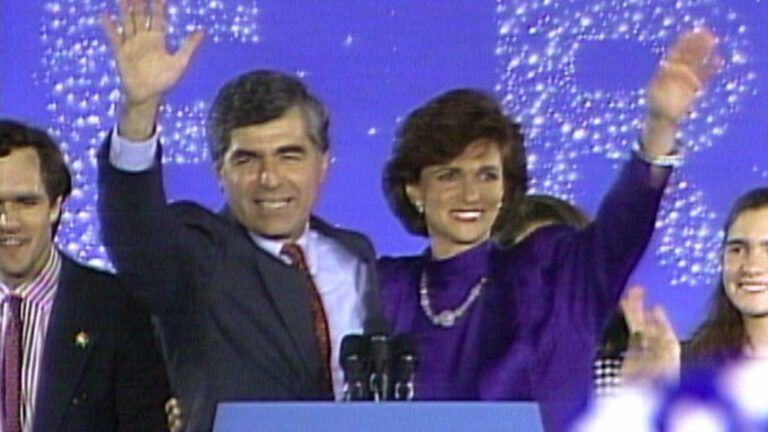

В следующий раз пользователи Apple столкнулись с массовыми вирусными атаками через 6 лет после дебюта ElkCloner. Новая угроза получила имя HyperAvenger. Это был довольно примитивный червь, который закидывал пользователей информацией про кандидата в президенты США Майкла Дукакиса. Кто его написал, сказать сложно. Может, это была чья-то злая шутка, может — попытка подпортить репутацию политика накануне выборов.

Большого вреда системе HyperAvenger не наносил. Но кратковременные сбои, конечно, случались. Первая волна заражения прокатилась по США в 1988 году, вторая накрыла Бельгию и Голландию в 1991-ом. Кстати, вместо инфы про Дукакиса немцы читали на экране ироничное `Hey,what are you doing? Don’t panic`. И слушали немецкую народную музыку. Такая вот национальная адаптация.

1995–1996: Concept, Laroux, AutoStart 9805 и Sevendust 666

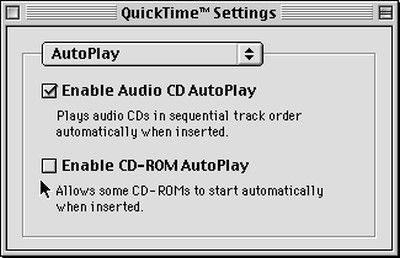

В начале 90-х с вирусами для Mac была напряжёнка. А вот к концу 20 века появилась какая-никакая движуха. В 1995 году в Гонконге засекли AutoStart 9805. Это был первый серьёзный червь, который распространялся через CD-ROM. AutoStart 9805 копировал себя во все разделы жёсткого диска, переименовывал файлы, загружал оперативную память и вообще проявлял себя очень активно. Но корыстных целей не преследовал.

Примерно так же вели себя Concept и Laroux, которые появились в 95-96-ом годах, соответственно. По аналогии с ними, кстати говоря, были созданы тысячи новых вирусов. И не только для Macintosh. Пострадали и пользователи Windows: им пришлось столкнуться с заражением и переименованием файлов MS Office.

Но всё это была полная ерунда по сравнению с Sevendust 666. Этот зверь просто стирал всю информацию на жёстком диске. А потом оставлял в папке Extensions файл под названием «666». Как бы намекая, во славу кого всё это происходит.

2004–2006: Renepo и Leap-A

Начало 2000-х — время появления Renepo. Первого вируса для OS X, который десантировался на жёсткий диск не через дисковод, а исключительно по Сети. Во время заражения он отключал защиту компьютера, менял файлы и устанавливал кучу шпионского ПО, чтобы копировать логины, пароли и другую ценную информацию.

В 2006 году, через 2 года после Renepo, пользователи столкнулись с Leap-A — червём, который собирал инфу о контактах и системных файлах. Так закончилась эпоха шутливых угроз, стишков и немецкой музыки. И началась гонка за реальными деньгами.

2007: BadBunny и RSPlug-A

В 2007 году владельцы компьютеров на OS X, Linux и Windows столкнулись с новой проблемой. Они жаловались на зависающие компьютеры, странные файлы и пошлого мужчину, переодетого в костюм кролика. Ну, точнее, его фотографию. Она появлялась на экранах устройств, которые подхватили BadBunny — вирус, который распространялся через OpenOffice. Большого вреда системе он не наносил, но для DDoS-атак вполне годился. По счастливой случайности, его автор решил не портить нервы другим пользователям. Так что глобального заражения не произошло.

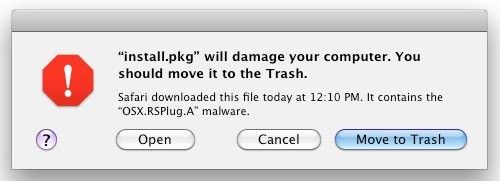

А вот создатель RSPlug-A оказался не таким приятным человеком. Он замаскировал своего червя под плагин для просмотра видео на сайтах «для взрослых». Как только пользователь скачивал файл на свой компьютер, RSPlug-A менял настройки DNS и перекидывал его на фишинговые сайты.

2011: BlackHole RAT и обновление Mac OS X

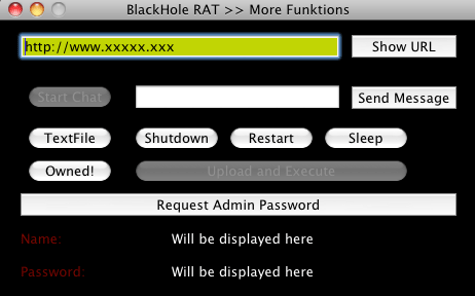

Но и это были ещё цветочки. В 2011 году пользователи Mac узнали о BlackHole RAT — упрощённой версии троянца darkComet. Он собирал сведения о системных файлах, копировал пароли и оставлял лазейки для удалённого управления компьютером.

Последний факт настолько перепугал некоторых пользователей, что они начали искать защиты у сторонних разработчиков и скачивать всякие полезные утилиты. Вроде Mac Defender, под маской которого распространялась шпионская программа для похищения банковских данных. Так одна вирусная эпидемия случайно вызвала другую и стала поводом для масштабного системного обновления.

Обновление

14 октября 2011 года купертиновцы выпустили патч, который устранял более 70 уязвимостей Mac OS X. В нём были заплатки для CoreStorage, CoreMedia, CoreProcesses, CoreFoundation и CFNetwork. Чтобы всё было тип-топ, специалисты Apple согласовали новые настройки безопасности не только со своей операционкой, но и со сторонним программным обеспечением, включая пакеты Apache HTTPD, BIND, PHP, Tomcat, Mailmain и Python. А ещё починили QuickTime, чтобы закрыть дырки в Snow Leopard.

К сожалению, уже через несколько часов выяснилось, что уязвимости в Mac OS X устраняются как-то уж очень радикально. Установка нового обновления Apple в 3 случаях из 10 заканчивалась полным крахом операционной системы. Или систем, если на одном компьютере использовалось сразу несколько ОС (например, Lion и Snow Leopard). Пользователи, которым удалось пережить апокалипсис, были тоже не в настроении: они жаловались на тормоза во время загрузки, зависания и прочие неприятные симптомы.

Постепенно ситуация выровнялась. Но в течение первых 2–3 недель эксперты советовали маководам не качать Security Update под номером 2011-006. И обязательно консультироваться с техподдержкой Apple перед установкой, чтобы избежать лишних неприятностей.

2012: BackDoor Flashback

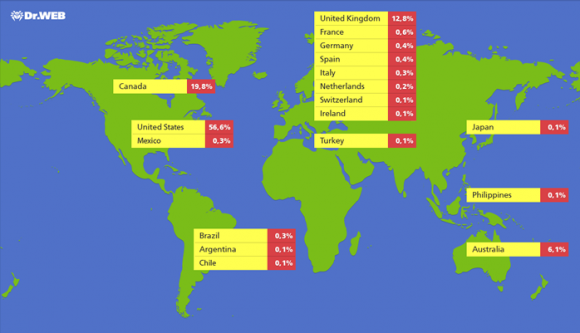

В 2012 году на жёсткие диски компьютеров с Mac OS X обрушился BackDoor.Flashback. Эта атака стала одной из самых серьёзных за всю историю операционных систем Apple. Троянец проникал в систему через Java-скрипты на инфицированных сайтах и превращал устройство в хост ботнета.

За несколько месяцев по такой схеме было заражено более 650 тысяч компьютеров. Больше всего пострадали пользователи из США. Несколько зомби-хостов было обнаружено в главном офисе в Купертино. Чтобы вылечиться, пользователям рекомендовали установить обновление безопасности или, если уровень знаний позволяет, выловить троянца вручную.

2014: OS X Yosemite следит за пользователями

Сейчас Apple известна как главный сторонник конфиденциальности личной информации. А в 2014 году сама следила за пользователями через OS X Yosemite. Правда, не за движениями курсора или нажатиями клавиш, а за поисковыми запросами в Spotlight.

Интегрированная система поиска, кстати говоря, появилась в OS X ещё в 2005 году. Но уличить компанию в сборе пользовательских данных удалось только в 2014-ом. Все запросы, которые попадали в поисковую строку Spotlight, автоматически архивировались и отправлялись в Купертино. Некоторыми из них Apple делилась со своими партнёрами и конкурентами. Например, с разработчиками Microsoft Bing. Разумеется, за деньги.

Чтобы успокоить пользователей, купертиновцы заявили, что перед отправкой все запросы шифруются. А результаты поиска вообще никуда не отправляются и остаются на локальном диске Mac. Microsoft, в свою очередь, использует информацию Apple только для внутренней аналитики и не хранит её на своих серверах. Ну а параметры Spotlight всегда можно изменить при помощи «Системных настроек». Так что переживать не о чем, всё под контролем.

Так это или нет, сказать сложно. Но история со Spotlight наверняка не закончилась, поэтому следите за галочками в Системных настройках. И про Safari тоже не забывайте.

2015: вирус-буткит Thunderstrike

Если сравнивать компьютерные вирусы с инфекционными заболеваниями, то BackDoor Flashback, о котором мы говорили несколько минут назад, это грипп. Противный, но простой и понятный. А вот Thunderstrike, который появился в 2015 году — натуральная Эбола.

Почему? Да потому что эта штука способна влезть в BIOS и полностью подчинить себе весь компьютер. Да, вообще весь. Внедрять бэкдоры, собирать пароли, шифровать файлы. И удалить её можно только после полной перепрошивки устройства. Обычный снос ОС не поможет: буткиты загружаются раньше операционной системы.

Создал его Треммелл Хадсон, специалист по информационной безопасности. Каких-то глобальных корыстных целей он не преследовал. Просто хотел помочь Apple найти слабые места «яблочных» компьютеров и ноутбуков. А заодно продемонстрировать свои навыки на конференции Chaos Computer Club.

Прямо сюжет про сумасшедшего учёного, да? Без паники: купертиновцы уже залатали все уязвимости. Ну или почти все. Да и словить Thunderstrike, к счастью, довольно сложно: для этого нужно установить буткит на этапе производства или перекинуть его через разъём Thunderbolt. Правда, есть ещё вторая версия вируса — Thunderstrike 2. Она распространяется по Сети или через Bluetooth. Вот с ней надо быть поосторожнее.

Впрочем, если вы не гендиректор какой-нибудь международной корпорации, вероятность заражения крайне мала. Потому что серьёзного интереса для людей, которые работают с вредоносным ПО такого уровня, вы, скорее всего, не представляете.

2017: FruitFly

В январе 2017 года компания Malwarebytes сообщила журналистам, что обнаружила новый вирус для компьютеров Mac — FruitFly. Незаметный, осторожный и очень странный. Почему? Во-первых, в его коде были отсылки к старым версиям OS X и библиотекам, которые не обновлялись с конца 90-х. Во-вторых — вирус не пытался украсть пароли или банковские данные. Он просто следил за каждым действием пользователя: делал скриншоты, отслеживал нажатия клавиш, снимал видео через вебкамеру. И иногда перехватывал управление клавиатурой и мышью.

Нашли FruitFly на четырёх компьютерах в биомедицинских исследовательских центрах. Через некоторое время Apple выпустила обновление для текущей версии ОС, чтобы снизить риск распространения угрозы. А ещё через пару месяцев Патрик Уордл, бывший сотрудник АНБ США, наткнулся на FruitFly 2 — усовершенствованную версию вируса, созданную около 5 лет назад. Он не определялся ни одной антивирусной программой и почти никак себя не проявлял. Просто собирал информацию, делал скриншоты и отправлял их на доменное имя, прописанное в коде.

На случай, если адрес основного сервера окажется недоступным, у FruitFly 2 было несколько альтернативных вариантов. Когда Патрик зарегистрировал одно из имён, к нему подключилось более 400 компьютеров. После этого Уордл обратился в ФБР, а Apple опять занялась обновлениями систем безопасности.

Кто написал FruitFly и как он распространялся, до сих пор неизвестно. Американские спецслужбы так и не раскрыли детали расследования. Пресс-служба Apple, как вы уже догадались, тоже хранит молчание.

2017–2018: уязвимости в macOS High Sierra

В январе 2017 года компания Open Radar сообщила об уязвимости в macOS High Sierra 10.13.2, при помощи которой можно получить доступ к настройкам App Store без логина и пароля. Для этого нужно просто зайти в системные настройки, перейти в раздел App Store и нажать пиктограмму для разблокировки. После чего ввести любые данные, которые придут в голову, и нажать пиктограмму ещё раз.

Через несколько часов после этого сообщения Apple выпустила обновление для macOS, которое устраняло уязвимости устройств с процессорами Intel. Проблему с паролями к App Store оно не решало. Баг поправили только в версии 10.13.3. Но, как говорится, и на том спасибо.

До лета 2018 года купертиновцы дожили без особых потрясений. А потом вышло исследование Positive Technologies, которое было посвящено куда более серьёзной проблеме, чем пароли к App Store. Эксперты компании, Максим Горячий и Марк Ермолов, нашли уязвимость, которая позволяла злоумышленнику с правами администратора перезаписать прошивку и получить доступ к контролю над компьютером «без малейшего риска быть обнаруженным».

Всё из-за подсистемы Intel ME, у которой есть режим Manufacturing Mode. Он разрабатывался для производителей материнских плат, но, как оказалось, мог использоваться и в других целях. При помощи Manufacturing Mode можно взломать практически любое устройство с чипсетом Intel. На любой операционной системе.

Чтобы исправить это недоразумение, 14 июня 2018 года Apple выпустила специальное обновление для macOS High Sierra 10.13.4. Пользователям Windows и Linux повезло меньше, для них никто так не заморачивался. Эксперты Positive Technologies рекомендовали им скачать специальную утилиту, чтобы проверить статус Manufacturing Mode. И, если он включён, обратиться к производителю за инструкцией по выключению.

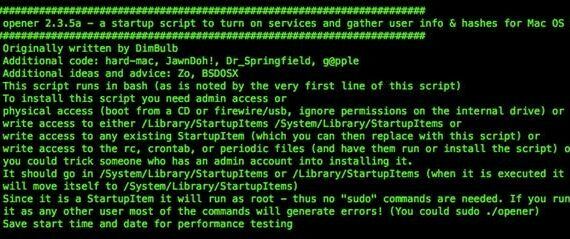

2019: бэкдор для троянцев на Python

Последнее громкое событие, связанное с вирусами под macOS, случилось 8 мая 2019 года. Специалисты компании «Доктор Веб» нашли бэкдор, при помощи которого можно было загружать на компьютер и исполнять любой вредоносный код на Python. Он распространяется в паре с троянцем под Windows, который шпионит за юзерами и умеет подключаться к камерам и микрофонам.

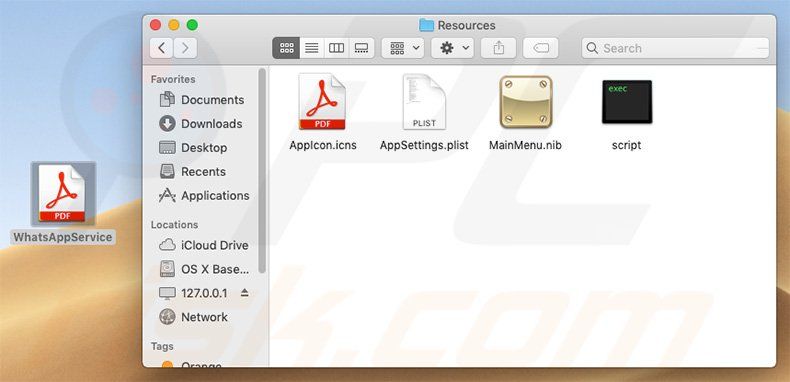

Бэкдор под Mac назвали Mac.BackDoor.Siggen.20, а троянец для Windows — BackDoor.Wirenet.517 (NetWire). Распространяются они через сайты, которые принадлежат их непосредственным создателям. Некоторые маскируются под сайты-визитки несуществующих людей, другие — под страницы с популярными приложениями (например, WhatsApp).

За период с 24 марта по 8 мая сайт злоумышленников, распространяющий Mac.BackDoor.Siggen.20, посетили 300 человек с уникальными IP адресами. В масштабных кампаниях ресурс пока не засветился, но всему своё время. Если не хотите попасть под раздачу, следите за обновлениями операционной системы, не забывайте об антивирусах и никогда не скачивайте приложения с непонятных порталов. Для этого есть магазины приложений и сайты разработчиков.

UPD 18.02.21

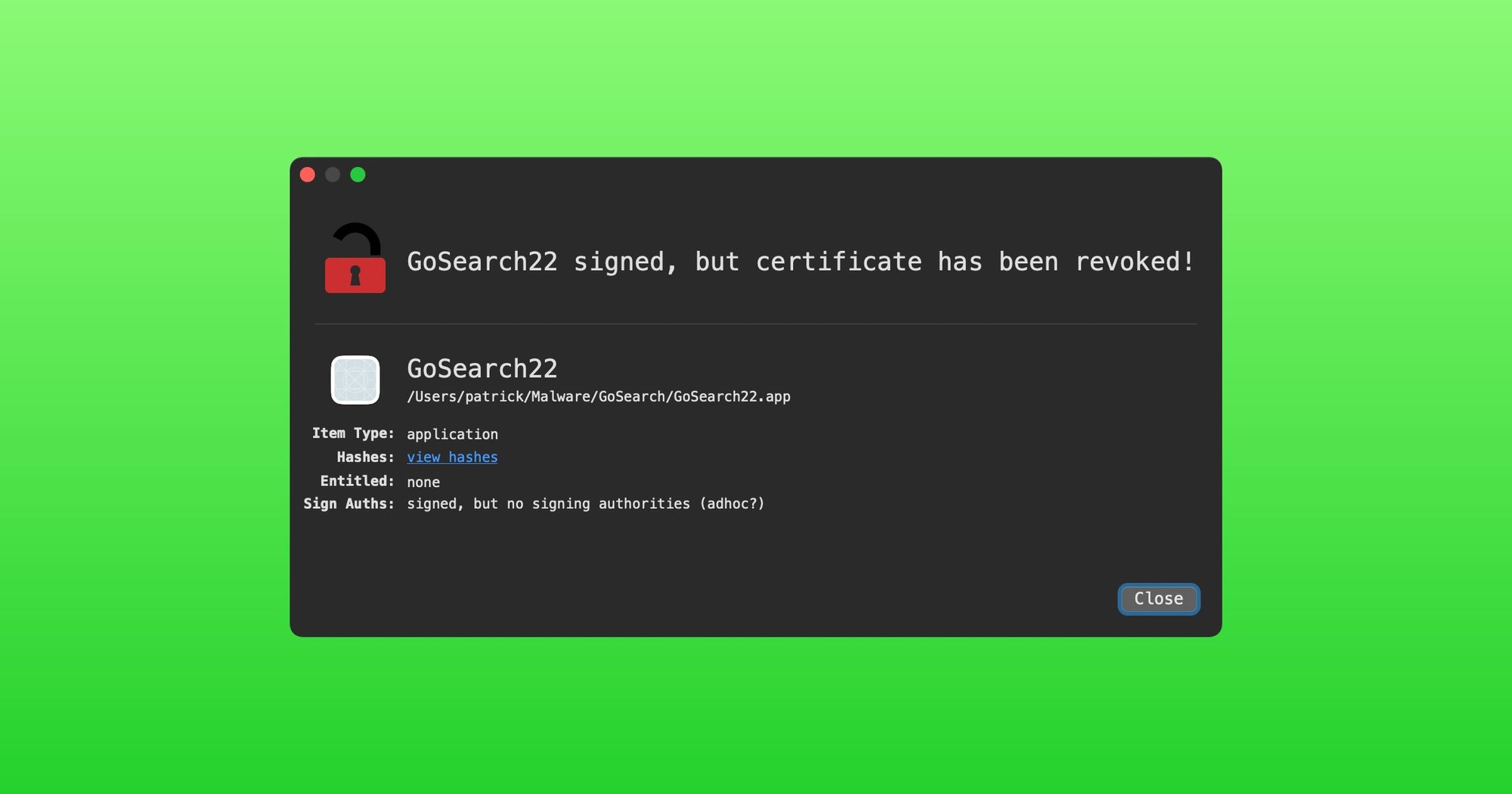

2021: GoSearch22 (M1)

Исследователь по безопасности Патрик Уордл (Patrick Wardle) опубликовал пост в своем блоге, в котором подробно рассказал о том, что обнаружил вредоносную программу под названием GoSearch22. Это – расширение для браузера Safari, которое было переработано под процессор M1.

Расширение является разновидностью рекламного ПО семейства Pirrit, которое печально известно пользователям Mac. Теперь оно было адаптировано под новые процессоры Apple.

На этом — всё. Подписывайтесь на канал, оставляйте комментарии, ждите новых видео. Будет интересно.