Исследователи зафиксировали первый реальный случай кражи конфигурационных файлов популярного ИИ-фреймворка OpenClaw вредоносной программой. Это, как говорят сами специалисты, не просто новая страница в истории инфостилеров – это смена эпох.

Что такое OpenClaw

OpenClaw (прежние названия – ClawdBot и MoltBot) – это локально запускаемый агентный ИИ-фреймворк, который хранит постоянную конфигурацию и «память» прямо на машине пользователя. Агент умеет читать локальные файлы, авторизовываться в почте и мессенджерах, взаимодействовать с облачными сервисами – то есть де-факто действует от имени владельца устройства.

Именно это делает его лакомой добычей: украсть конфиг OpenClaw — всё равно что вынести из кармана связку ключей от всего цифрового хозяйства.

Как всё произошло

13 февраля 2026 года компания Hudson Rock зафиксировала реальное заражение: вариант инфостилера Vidar похитил содержимое директории .openclaw на устройстве жертвы. Никакого специального модуля под OpenClaw вирус не имел – он просто прочёсывал файловую систему в поиске директорий и файлов с характерными ключевыми словами вроде «token» и «private key», и конфиги агента попали в сеть именно так.

Алон Гал, сооснователь и CTO Hudson Rock, прокомментировал ситуацию прямо: исследователи предупреждали об этом ещё в конце января, называя OpenClaw «новой главной целью для инфостилеров».

Что именно украли

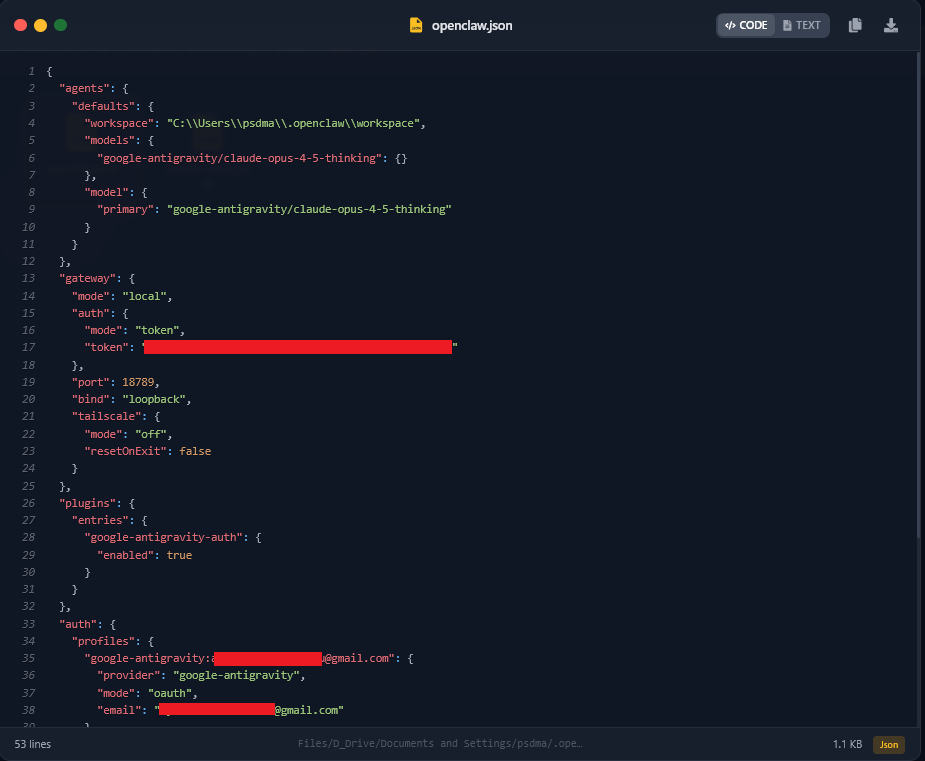

Из директории жертвы утекло несколько файлов с весьма чувствительным содержимым:

- openclaw.json – адрес электронной почты, путь к рабочей области и высокоэнтропийный шлюзовой токен аутентификации, позволяющий подключиться к локальному экземпляру OpenClaw или имперсонировать клиента

- device.json – пара криптографических ключей (publicKeyPem и privateKeyPem) для подписи и авторизации устройства; приватный ключ позволяет злоумышленнику подписывать сообщения от имени жертвы и обходить проверки безопасности

- soul.md, AGENTS.md, MEMORY.md – файлы «памяти» агента: ежедневные логи активности, личные сообщения, события календаря и поведенческие инструкции

ИИ-инструмент самой Hudson Rock пришёл к выводу, что похищенных данных достаточно для полной компрометации цифровой идентичности жертвы.

«Инфостилеры больше не охотятся только за паролями от банков. Они охотятся за вашим контекстом», – резюмировали в компании.

Чего ждать дальше

Hudson Rock предупреждает: пока что OpenClaw попадал под раздачу лишь случайно – в рамках широких файловых рутинных действий. Но по мере того, как ИИ-агенты глубже встраиваются в профессиональные рабочие процессы, операторы инфостилеров, по всей видимости, начнут разрабатывать специализированные модули – по аналогии с уже существующими таргетированными модулями для Chrome, Telegram и криптокошельков.