Обнаружен новый троян для Android, который с марта 2021 года с помощью мошеннических приложений, распространяемых через Google Play Store и другие сторонние магазины приложений, взломал учётные записи Facebook более 10 000 пользователей по меньшей мере в 144 странах.

Согласно отчёту, опубликованному zLabs, «FlyTrap» – ранее не документированная вредоносная программа, предположительно, является частью семейства троянов, использующих методы социальной инженерии для взлома аккаунтов Facebook, организованной злоумышленниками из Вьетнама.

Несмотря на то, что девять вредоносных приложений были удалены из Google Play, они по-прежнему доступны в других магазинах приложений, что «подчеркивает риск при загрузке из сторонних источников приложений», – сказал исследователь вредоносного ПО Zimperium Аазим Ясвант.

Список приложений выглядит следующим образом:

- GG Voucher (com.luxcarad.cardid)

- Vote European Football (com.gardenguides.plantingfree)

- GG Coupon Ads (com.free_coupon.gg_free_coupon)

- GG Voucher Ads (com.m_application.app_moi_6)

- GG Voucher (com.free.voucher)

- Chatfuel (com.ynsuper.chatfuel)

- Net Coupon (com.free_coupon.net_coupon)

- Net Coupon (com.movie.net_coupon)

- EURO 2021 Official (com.euro2021)

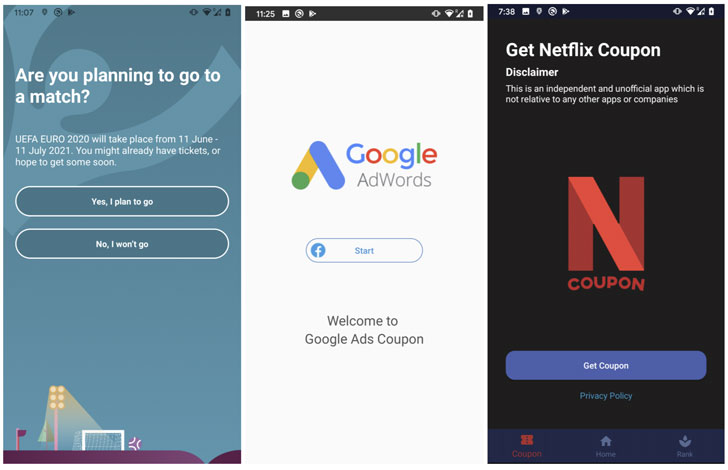

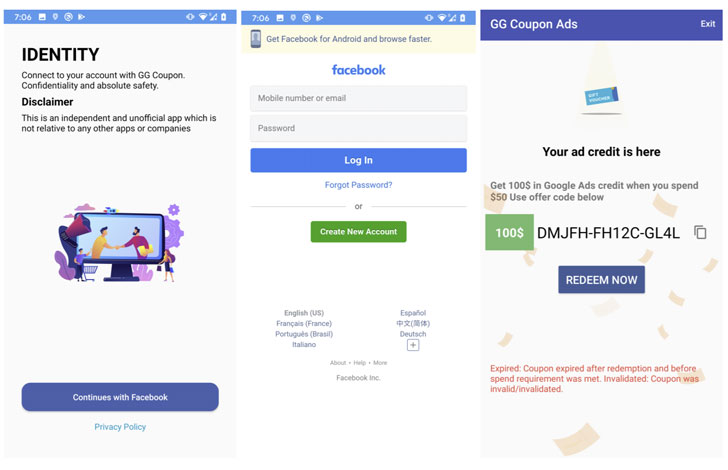

Вредоносные приложения якобы предлагают коды купонов Netflix и Google AdWords и позволяют пользователям голосовать за свои любимые команды и игроков на ЕВРО-2020, который проходил с 11 июня по 11 июля 2021 года, только при условии, что они войдут в систему со своей учетной записью Facebook, чтобы проголосовать или получить код купона.

Как только пользователь входит в аккаунт, вредоносная программа похищает идентификатор Facebook, местоположение, адрес электронной почты, IP-адрес, а также файлы cookie и маркеры, связанные с аккаунтом соцсети, что позволяет субъекту угрозы проводить дезинформационные кампании, используя геолокационные данные жертвы, или распространять вредоносную программу дальше с помощью методов социальной инженерии, отправляя личные сообщения друзьям жертвы со ссылками на троян.

Это достигается с помощью техники, называемой JavaScript injection, при которой «приложение открывает легитимный URL внутри WebView, но настроенный с возможностью внедрения JavaScript-кода. После чего извлекает всю необходимую информацию, такую как куки, данные учетной записи пользователя, местоположение и IP-адрес, внедрив вредоносный JavaScript код», – пояснил Ясвант.

«Подобные злоумышленники используют распространённое заблуждение пользователей о том, что вход в нужный домен всегда безопасен, независимо от приложения, используемого для входа», – сказал Яшвант. «Целевыми доменами являются популярные платформы социальных сетей, и эта кампания оказалась исключительно эффективной в сборе данных о сессиях пользователей из 144 стран. Эти учётные записи могут быть использованы в качестве ботнета для различных целей: от повышения популярности страниц/сайтов/продуктов до распространения дезинформации или политической пропаганды».

Безусловно, это ещё один повод задуматься об установке приложений из неофициальных источников или установке джеилбрейка на iPhone или iPad.

Ещё по теме:

- Началось производство новых MacBook Pro

- Что делать если собака съела AirPods? Сколько стоит замена наушников

- Петиция с требованием к Apple прекратить внедрение технологии сканирования фотографий набрала больше 5000 подписей